[RoarCTF 2019]Easy Java

WEB-INF知识点#

WEB-INF是java的WEB应用的安全目录,此外如果想在页面访问WEB-INF应用里面的文件,必须要通过web.xml进行相应的映射才能访问。

其中敏感目录举例:

/WEB-INF/web.xml:Web应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则

/WEB-INF/classes/:含了站点所有用的 class 文件,包括 servlet class 和非servlet class,他们不能包含在.jar文件中

/WEB-INF/lib/:存放web应用需要的各种JAR文件,放置仅在这个应用中要求使用的jar文件,如数据库驱动jar文件

/WEB-INF/src/:源码目录,按照包名结构放置各个java文件

/WEB-INF/database.properties:数据库配置文件

简单来说,java web是基于Tomcat服务器搭建的,通过servlet来开发。

狭义来说,servlet是指Java语言实现的一个接口。

访问方式

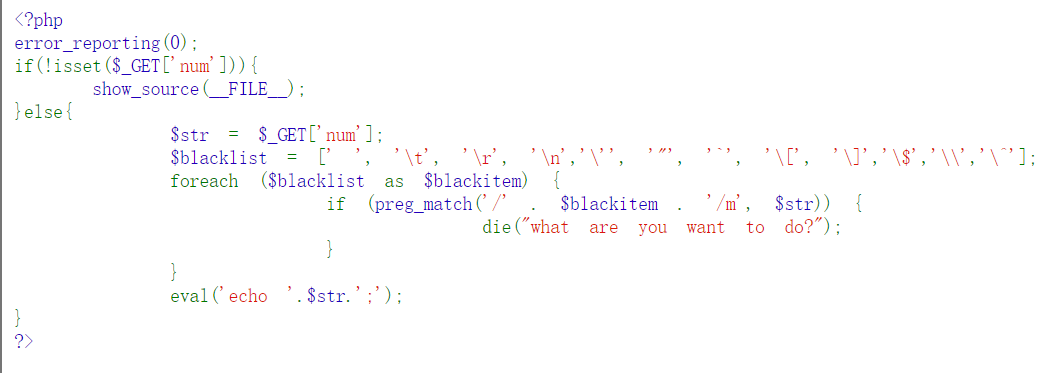

<servlet-class> 这个就是指向我们要注册的servlet 的类地址, 要带包路径 |

servlet包含了路径信息,我们尝试包含一下FlagController所在路径,不过这次要在前面加上classes来访问来访问class文件目录(详见上面的目录结构),且文件后缀为.class

做题:

这道题主要是考查的WEB-INF泄露

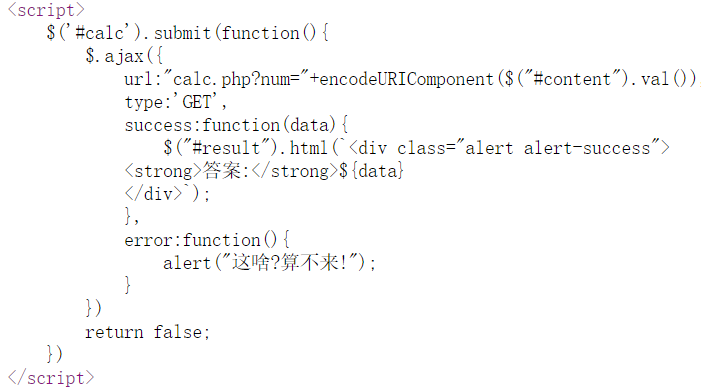

通过post传参传上去:

?filename=WEB-INF/web.xml

完成之后会自动下载文件

就可以拿到源码

找到和flag相关的部分

访问FlagController.class访问class目录

下载之后打开,能看到唯一一段看起来好有点正常的有点像base64编码的一段字符串

拿到flag

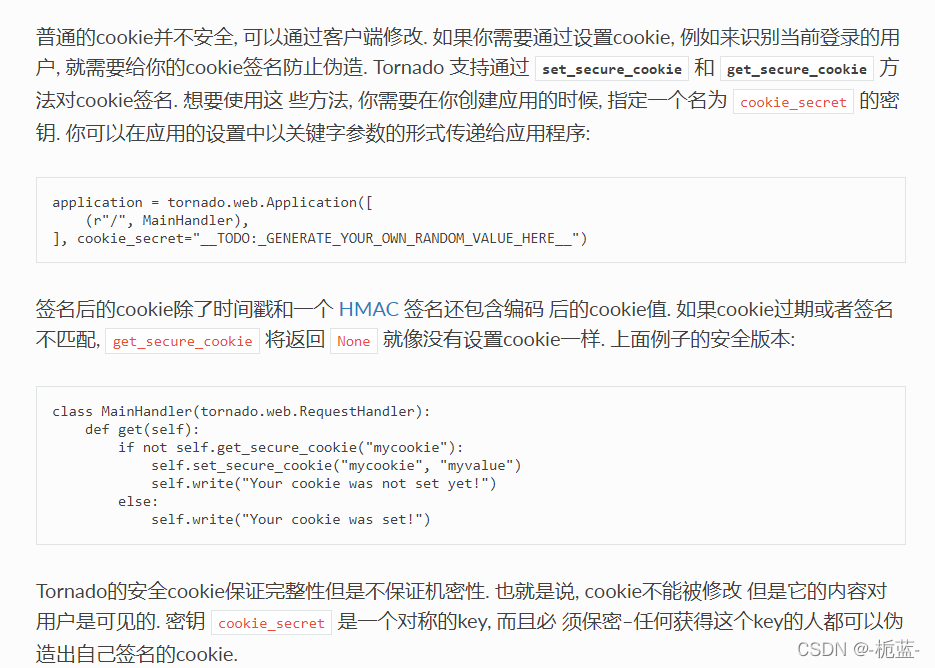

我们可以利用双大括号来把表达式传进去以获取我们想要的信息,这样我们猜想

我们可以利用双大括号来把表达式传进去以获取我们想要的信息,这样我们猜想

告诉我们flag在哪了?

告诉我们flag在哪了?